16.000 Apps angreifbar

ZipperDown: Programmierfehler macht iPhone-Apps verwundbar

Die für mehrere erfolgreiche Angriffe auf das iPhone-Betriebssystem verantwortlichen Pangu Labs – ein loser Zusammenschluss von Entwicklern, die etliche iOS-Versionen mit einem Jailbreak knacken konnten – haben auf eine Sicherheitslücke aufmerksam gemacht, die mehrere tausend iOS-Anwendungen gefährden soll.

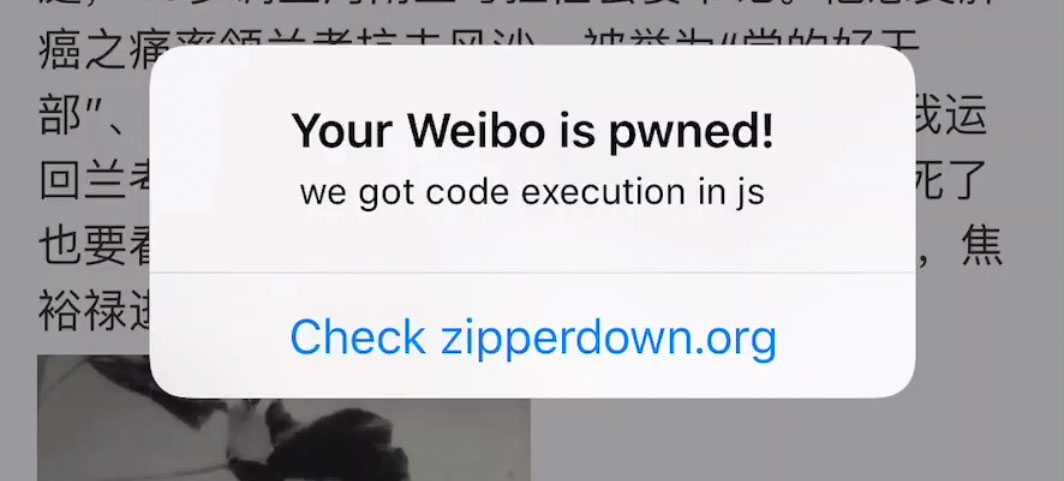

Das Einfallstor trägt den Spitznamen ZipperDown und soll die Ausführung von Fremdcode in iPhone-Anwendungen ermöglichen, ohne dass dafür das iPhone-Betriebssystem selbst kompromittiert sein muss.

Nach Angaben der Pangu Labs sei ein gängiger Programmierfehler für die Verwundbarkeit der betroffenen Anwendungen zuständig. Dieser könnte im schlimmsten Fall zu einem Datenabgriff führen. Auf ihrer Webseite zur Sicherheitslücke schreiben die Entwickler:

Welchen Schaden kann ZipperDown anrichten? Dies hängt von der betroffenen App und ihren Berechtigungen ab. Im Allgemeinen könnten Angreifer die Daten der betroffenen App überschreiben oder im Kontext der betroffenen App sogar Code ausführen. Beachten Sie, dass die Sandbox sowohl auf iOS als auch auf Android die Auswirkungen von ZipperDown effektiv begrenzen kann.

Zwar demonstrieren die Pangu Labs die aufgespürte Sicherheitslücke in einem YouTube-Video bleiben weiterführende Informationen derzeit jedoch noch schuldig. Um einen größeren Angriff zu vermeiden, will man vorerst mit betroffenen App-Entwicklern daran arbeiten, die verwundabren Apps abzusichern. Details zur Schwachstelle ollen erst anschließend veröffentlicht werden.

Aktuell kennen die Pangu Labs 15.978 verwundbare Applikationen, die auf dieser Webseite gelistet werden.

Tolles Video :(

Es handelt sich hier wohl um Hybrid Apps die WebViews benutzten und eine Js/ Objc(swift) Bridge benutzen. Daher Js kann nativen code triggern. Im Regelfall sollte sich daher nur bestehene Funktionen mit eigenen Daten füttern lassen z.B. Ein Alert mit eigenen Strings etc..

wieder was dazugelernt :-)

Dass ;)