Doku auf Hacker-Kongress veröffentlicht

„Triangulation-Schwachstelle“: Angreifer kannten versteckte Funktion in Apple-Chips

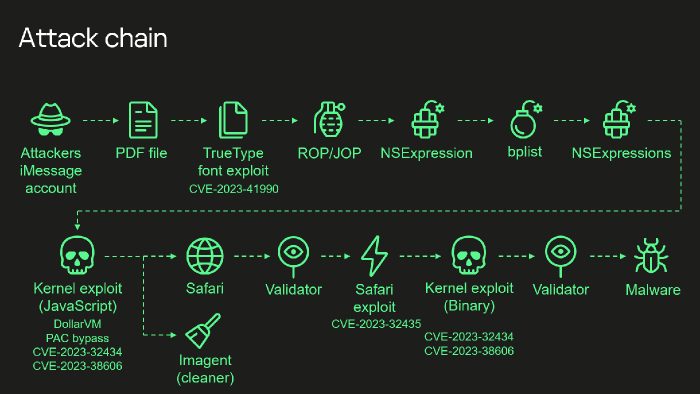

Unter der Bezeichnung „Operation Triangulation“ hat im Sommer eine gravierende iPhone-Schwachstelle Schlagzeilen gemacht, die bereits aktiv ausgenutzt wurde und mit deren Hilfe Angreifer die Kontrolle über das Zielgerät erreichen und auf Nutzerdaten zugreifen konnten. Dabei war insbesondere die Art und Weise des Angriffs zugleich beeindruckend. Die Angreifer schickten einen bösartigen iMessage-Anhang an ihre Opfer, der von der App geöffnet wurde, ohne dass der Besitzer des iPhone etwas davon mitbekommen hat.

Ziel der auf dieser Basis ausgeführten Angriffe waren unter anderem Sicherheitsforscher von Kaspersky. Diese haben in diesem Zusammenhang dann gleich vier Zero-Day-Schwachstellen ausgemacht und an Apple gemeldet. Apple hat die Sicherheitslücken, die wohl in zahlreichen Apple-Produkten vorhanden waren, darunter iPhones, iPods, iPads, Mac-Computer, Apple TV und Apple Watch, zeitnah gestopft.

Bilder: Kaspersky

Im Rahmen ihrer Untersuchung sind die Kaspersky-Forscher allerdings auch auf eine bislang unbekannte Hardware-Funktion gestoßen, deren Herkunft und geplanter Verwendungszweck den Sicherheitsexperten ein Rätsel aufgibt. Im Rahmen des heute angelaufenen 37C3-Kongresses des Chaos Computer Club wurde die Entdeckung nun erstmals öffentlich präsentiert. Ziel der Veröffentlichung ist es auch, Informationen zum Sinn und Zweck der nicht dokumentierten Funktion der Apple-Prozessoren zu sammeln.

Vorhandensein der Sicherheitslücke wirft Fragen auf

Bislang können die Kaspersky-Forscher nur raten, dass es sich hierbei um die Überreste einer von Apple oder Apples Auftragsfertigern intern genutzten Funktion handelt, die für Tests und Fehlerbehebungen genutzt wurde. Möglicherweise habe man diese Option schlicht vergessen oder versehentlich integriert. Ein Rätsel sei es allerdings, wie die Angreifer davon erfahren und die Sicherheitslücke zudem auch ausnutzen konnten.

Kaspersky ruft interessierte Sicherheitsforscher dazu auf, die Erkenntnisse unabhängig zu bestätigen und im besten Fall auch eine vernünftige Erklärung für das Vorhandensein der Schwachstelle zu finden. Ausführliche technische Details wurden in diesem Blog-Artikel veröffentlicht.

Die Kapersky Berichte sind äußerst besorgniserregend: Der Angreifer hat bei den betroffenen IPhones unbemerkt das Mikro einschalten und mithören können.

Iphone ist ja so sicher. Wer glaubt Elektronik ist sicher, glaubt auch an den Weihnachtsmann

Es geht immer um

Relationen.

Ja und erst vor ein paar Tagen war der Weihnachtsmann bei mir.

Elektronik IST sicher, die SW macht „das Problem“

@Markus nicht unbedingt, je nach Schaltung kann man da schon was machen und falls du Assembly noch mit zur Hardware zählst (da streiten sich ja auch die Gelehrten), da kann man auch viel anrichten.

Klar alles nur vergessen und ein Versehen… oder doch einfach nur kleiner Liebesbeweis an die drei Buchstaben Behörden? :)

How knows ;-)..

Aber du weißt doch das sind alles nur Fake News und Verschwörungstheorien

Korrekt.

Oh, Du meinst den chinesischen MSS?

(Und damit auch den GRU, da die Beiden „freundschaftlich zusammenarbeiten“)

Den BND meinst Du bestimmt nicht… die sind heute immer noch nicht im Digitalen Zeitalter angekommen…

Fun fact: der BND war mal (mit der CIA) Besitzer der Crypto AG, sehr spannendes Thema (auch mit Blick darauf, wie sehr man sich auf Schweizer Firmen verlassen kann)

Dann raus aus dem Internet! Setzt dich eh nicht durch!

Mit sensiblen Sachen (da können schon Familienfotos zu gehören) definitiv.

Ich bin der Meinung (nochmal für alles ICH, MEINUNG), das ist sehr absichtlich vorhanden und undokumentiert.

Würde sagen, eine klassische Backdoor. Für wen, dass darf jeder für sich entscheiden.