Uni Erlangen

photoTAN-Apps kompromittiert: Videos zeigen Angriff in Aktion

Informatikern der Friedrich-Alexander-Universität in Erlangen ist ein Angriff auf die Photo-Tan-Apps mehrerer Deutscher Banken geglückt. Darüber informiert die Forschungsgruppe um Dr. Tilo Müller jetzt unter der Überschrift „On App-based Matrix Code Authentication in Online Banking“.

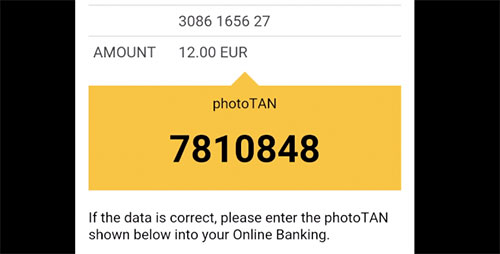

Neben dem Paper (PDF-Download) zur Attacke auf die neuen TAN-Systeme, die unter anderem von der Deutsche Bank, der Commerzbank, der Comdirect und der Norisbank eingesetzt werden, haben die IT-Experten auch zwei Videos veröffentlicht, die die Auswirkungen der gefundenen Schwachstelle dokumentieren.

So ist es den Forschern (unter Laborbedingungen) gelungen, aktuelle Überweisungen auf fremde Konten umzuleiten und bereits ausgegebene Foto-TANs für Überweisungen an späteren Zeitpunkten einzusetzen.

Auf ihrer Sonderseite zum Thema erklären die Forscher:

Seit seiner Einführung setzt das deutsche Online-Banking auf Zwei-Faktor-Authentifizierungsverfahren, die kontinuierlich um zusätzliche Sicherheitsmerkmale ergänzt wurden. In jüngster Vergangenheit wurden jedoch App-basierte Authentifizierungsverfahren populär und begannen, etablierte Systeme wie chipTAN zu ersetzen.

Im Gegensatz zu chipTAN, das dedizierte Hardware zur sicheren Legitimierung von Transaktionen verwendet, laufen Authentifizierungs-Apps auf Multifunktionsgeräten wie Smartphones und Tablets und sind somit der Bedrohung durch Malware ausgesetzt. Diese Sicherheitsanfälligkeit tritt insbesondere dann in Kraft, wenn die Online-Banking-App und die Authentifizierungsanwendung beide auf demselben Gerät laufen, das auch als mobiles Banking bezeichnet wird. […]

Auf Nachfrage der Süddeutschen haben sich die ersten Banken inzwischen zwar geäußert, die neuen Erkenntnisse jedoch nicht direkt adressiert: „Richtig angewendet sind alle Legitimationsverfahren sicher.“ Der von den Forschern durchgeführte Angriff sei der Bank nicht bekannt.

Ja, das ist schön, liebe Forscher. Wendet euch an den Hersteller und verunsichert nicht die Masse. Danke.

Wenn die besagten Hersteller nicht reagieren, ist das eine gute Methode, für eine Reaktion seitens der Banken zu sorgen.

Wenn man sich an die breite Masse wendet, sind Hersteller eher gezwungen was zu ändern. Zudem muss man eh erst dem Hersteller das Problem mitteilen und hat dann eine bestimmte Zeit abzuwarten, bevor es öffentlich gemacht wird

Man „muss“ – oh ha – heute wir kneten uns Gesetze

Ich habe das Recht über solche Sicherheitslücken informiert zu werden. Nur so kann ich abwägen ob ich das System benutzen möchte.

Hersteller wiederum halten das Problem klein und fernab der Öffentlichkeit. Also muss man zum spätest möglichen Zeitpunkt diesen Schritt gehen.

Danke für den Hinweis!

Ich halte eine gut verschlüsselte TAN Liste in der Banking App immer noch für das sicherste weil nur lokal gespeichert. Abgesichert durch die Verschlüsselung und ein Banking App Kennwort und dem Geräte Kennwort sollte das reichen. Hinzu kommt das zB bei dreimaliger Falscheingabe des Kennworts der Banking App die TAN Liste einfach gelöscht wird. Aber die Banken halten das für unsicher und schicken die Authentifizierungsinfos lieber durchs Internet. Na ja….

… insbesondere dann in Kraft, wenn die Online-Banking-App und die Authentifizierungsanwendung beide auf demselben Gerät laufen,“

Wer bitte ist denn auch so blöd und macht das??? Davor warnt jede Bank, wenn man sich für ein solches TAN-Verfahren anmeldet.

Wieder einmal unnötige Panikmache …

Naja, die Deutsche Bank hat beispielsweise eine Banking App, direkt auf die eigene PhotoTAN App umschaltet und von dort die TAN abgreift und wieder in die Transaktion einträgt.

Zumindest bei einem iOS Gerät im Originalzustand sollte das Sandboxing derartige Kompromittierungen verhindern können.

Nö, der Schmu wird an anderer Stelle getrieben. Da schützt das iOS Sandbox System leider nicht.

… zumal ich niemals ein Android-Gerät in irgendeiner Form (Online-Banking oder TAN-Lesegerät) für meine Bankgeschäfte nutzen würde.

Das Angriffszenario basiert auf zwei Voraussetzungen, die im Regelfall nicht erfüllt sind:

1) Banking UND PhotoTAN auf DEMSELBEN Gerät – das verbietet normalerweise jede Bank.

2) Rootzugriff auf dem Gerät (gerootet oder gehackt oder gejailbreakt).

M.E. für die Praxis viel Lärm um nichts.

zu 1) „normalerweise“ Aktuell zumindest bietet wenigstens die deutsche Bank beide Apps auf dem Smartphone an und hat eine Integration der phototanapp um ganz offiziell, den Code aus der Photo-Tan-App zu übernehmen und die ÜBerweisung abzusegnen.

In der Praxis haben Leute, wenn sie unterwegs mobile Überweisungen vornehmen, eher selten 2 iPhones dabei. ;)

Bei der Commerzbank ist es seit kurzem möglich , dass die Banking App die Photo App auf dem selben gerät selbständig öffnet und somit die Überweisung ohne zweites Gerät möglich ist.. das ist einfach, aber i h werde das jetzt wohl mal schnell ausschalten

Ein Grund mehr keine Android Handys zu kaufen und keine Jailbrakes auf iOS Geräten durchzuführen.

Mit ist schleierhaft weshalb immer wieder neue, regelmäßig als kompromittiert enttarnte TAN-Verfahren lanciert werden.

Sie tragen meiner Meinung nach schon den Keim des Problems in sich: die Generierung oder Übergabe der TAN findet auf dem Handy, über eine angreifbare Verbindung oder vorgefertigte, auf dem Gerät abgelegte Daten statt.

Ich jedoch habe mit dem iPhone auf der einen Seite und einem autarken TAN-Generator/Bankkarte, der nicht manipuliert werden kann (zumindest nicht online per Schadsoftware) auf der anderen, ein sicheres und komfortables System.

Weshalb sollte man, wenn man den Schwerpunkt auf Sicherheit legt, eines der anderen Systeme Ersinnen bzw. vorziehen wollen?

Ich weiß, dass auch für den TAN-Generator schon zumindest 1 – nennen wir es hypothetisches Angriffs-Szenario ersonnen worden ist.

Dennoch ist keines der Nachfolge-Systeme auch nur einen Hauch besser.

Eher im Gegenteil.

Quester

Tja, die PhotoTAN ist somit nur unwesentlich sicherer als der klassische Überweisungsbeleg auf dem jeder Trottel eine gefälschte Unterschrift platzieren kann.