Für zukünftige Logins ohne Passwort

PayPal: Passkey-Anmeldung ab heute in Deutschland möglich

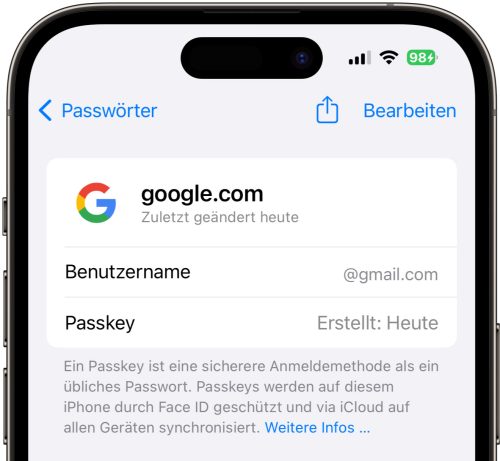

Die Passkeys sollen als neuer Branchenstandard langfristig die klassischen Benutzerkonten aus E-Mail-Adresse und Passwort ersetzen. Großer Clou der Passkeys, die auf Seite der Geräte-Anbieter sowohl von Google als auch von Apple aktiv unterstützt und verbreitet werden: Nutzer müssen sich gar kein Passwort mehr merken, sondern geben Passkey-Logins mit den Biometrie-Verfahren ihres Smartphones frei.

Dies bedeutet: Statt einen Passwort-Manager für den Login im Web zu bemühen, können Anwender auf Webseiten mit Passkey-Anmeldung einfach die Gesichtserkennung Face ID oder den Fingerabdruck-Scanner Touch ID nutzen, um sich der Webseite gegenüber zu identifizieren.

Passkey werden sich langfristig problemlos im- und exportieren lassen und sind tief in moderne Betriebssysteme integriert. Was aktuell noch fehlt ist die breite Nutzung der Passwort-Alternative am Markt. Entsprechend zuversichtlich stimmt die heutige Meldung des Zahlungs-Dienstleisters PayPal.

- eBay mit Passkey-Login: iPhone-Nutzer aktivieren Zugang per Face ID

Wie PayPal heute mitteilt, soll die Passkey-Anmeldung ab heute auch für Anwender in Deutschland verfügbar sein und macht so die Eingabe der persönlichen Nutzerdaten überflüssig. Bereits im Januar hatte das Online-Auktionshaus eBay den Passkey-Login eingeführt und bietet registrierten Nutzern seitdem den Login per Face ID an.

iPhone-Anwender sind dazu aufgerufen die Passkey-Erstellung mit einem Login über den Safari-Browser des Zahlungs-Dienstleisters anzustoßen. Dieser wird anschließend automatisch mit macOS Ventura synchronisiert.

PayPal gehört zu den Gründungsmitgliedern der so genannten FIDO Alliance. Die Interessengruppe, zu deren Mitgliedern auch Apple, Amazon und Google gehören, zeichnet ihrerseits für den Industriestandard Passkeys verantwortlich.

Bei PayPal erklärt man die Erstellung neuer Passkeys auf Apple-Geräten folgendermaßen:

Das Erstellen und Verwenden eines Passkeys mit PayPal ist ein schneller und einfacher Prozess auf einem Apple-Gerät. Einmal erstellt, werden die Passkeys mit dem iCloud-Schlüsselbund synchronisiert. Dies gewährleistet eine einfache Anmeldung für PayPal-Kund:innen mit Geräten ab iOS 16, iPadOS 16.1 oder macOS Ventura.

Sobald berechtigte Kund:innen sich über den Safari-Browser in ihrem bestehenden PayPal-Konto anmelden, haben sie die Möglichkeit, „einen Passkey zu erstellen“. Nach erfolgreicher Überprüfung der vorhandenen Anmeldedaten werden die Kund:innen aufgefordert, sich mit Face ID oder Touch ID zu authentifizieren, um den Passkey zu erstellen.

Was ich mich da immer frage, wenn ich es aktiviere ist es mit Passwort immer noch möglich mich anzumelden? Wenn ja wo ist der Sinn, sehe da keine zusätzliche Sicherheit. Würde dann gerne sas Passwort und Nutzer Name deaktivieren.

Sehr gute Frage! Weiß jemand eine Antwort?

Das habe ich mich auch schon gefragt. Würde ja nur Sinn machen wenn man alles andere deaktiviert. Aber zugleich mit dem Nachteil dass man sich ohne Zugriff auf das verbundene Gerät dann gar nicht mehr anmelden kann.

Je nach Anbieter kann man den Zugang mit Zugangsname/-numm und Passwort aktivieren. Aber auch ohne Deaktivierung ist es theoretisch sicherer, denn auf dem Server ist das Passwort theoretisch sicherer gelagert (1. Unsicherheitsfaktor Übertragung fehlt, wobei auch im Formular für den Login so konfiguriert ist, dass nur ein gehashtes Passwort zum Überprüfen übertragen wird – bei Passkeys wird nie der private Teil des Passkeys übertragen -, 2. bei noch weiterhin alter aktivierter alter Loginmethode lagert im hoffentlich normalen Fall das Passwort als gesalzener Hash auf dem Server, wodurch Einbrecher in den Server auch bei alter Methode nicht unbedingt sofort das verwendete Passwort in Klartext auslesen können).

Also selbst dann bringt es mehr Sicherheit. Allerdings rate ich davon für die Praxis erst einmal ab, außer man weiß, dass man nur iOS-Geräte, macOS und iCloud-Keychain nutzt. Bei mir selbst wäre das schlecht, weil ich auch Linux-Distributionen und Windows nutze und nebenbei manchmal Android. Da muss ich noch warten, bis Keepass so etwas integriert.

Ich meinte, je nach Anbieter kann man die unsicherere Methode nachträglich deaktivieren, aber auch dann ist es Sicherer. Aber ich rate momentan davon ab, wenn man etwas flexibler sein möchte. Die anderen werden jedoch noch irgendwann nachziehen und dann werde ich auch umstellen.

Also jeder halbwegs vernünftige Programmierer überträgt und Speicher schon seit Ewigkeiten Passwörter nicht mehr im Klartext – das ist ja keine zusätzliche Eigenschaft die jetzt erst mit den Passkeys eingeführt wurde. Alles was man vorher hacken konnte kann man auch jetzt hacken solange die alten Login Wege offen sind.

@“tribal-sunrise“: Falsch. Für eine Authentifizierung beim Server wird noch nicht einmal eine „gehashte Version“ „des Passkeys (was ja egenüber dem Passwort aus zwei Teilen besteht, nicht nur eins!)“ übertragen, sondern nur eine Challenge.

Der Sinn ist dass du künftig jede Mail von Paypal ob phishing oder nicht mit einem Lächeln quittieren kannst, da Du quasi nie wieder irgendwo dein Paypal Passwort eingeben wirst.

Du bist dann auch ohne Passwort aus dem Account entfernen relativ sicher, mal angenommen das Passwort wurde nicht wiederverwendet oder taucht sonst in alten breaches auf .

Nein danke – wir machen mit Passkeys unsere digitale Identität und die Geheimnisse des gesamten Internets von einigen wenigen Big-Tech-Unternehmen abhängig und von ein paar Ingenieuren dort, die Sicherheits-chips und -Software implementieren. Das sind alles keine offenen Systeme, sondern zentrale, proprietäre Ketten von Soft- und Hardware, bei denen nur ein Glied kaputt zu sein braucht.

Cory Doctorows neuester Roman „Red Team Blues“ konstruiert den Fall, dass diese Ingenieure „für alle Fälle“ doch Backdoors eingebaut haben, und dass plötzlich die Gefahr besteht, dass diese in die falschen Hände geraten sind.

Du kannst genauso einen Key auf deinem eigenen USB Stick hinterlegen und ihn jedes Mal einstecken wenn du ihn benötigst.. Passkey Ist nur die Userfreundlichere Variante für die Massen..

Am iPad zum Beispiel?

Das iPad hat USB-C dort kannst du wunderbar einen Fido Stick anstecken..

Passkey ist nur EIN WEITERES Verfahren für die Authentifizierung! Kannst doch weiterhin das Passwort (liegt unter der Tastatur) verwenden. \_(ツ)_/

Warum immer dieses Geschwurbel? Kann dir gerne meine Abschlussarbeit zu dem Thema zukommen lassen. Warum müssen Menschen immer zu jedem Thema ihre Meinung geben, ohne nur die geringste Ahnung zu haben.

Warum diese Unterstellungen?

Ich habe lediglich darauf hingewiesen, dass ich keinem Unternehmen meeinen Passkey zur Verfügung stellen werde.

Leider muss man hier feststellen das du absolut keine Ahnung hast.

Deinen privaten Teil des Passkeys bekommt niemand und nur der öffentlich Teil liegt auf den Servern der Diensteanbieter. Der verschlüsselt damit eine Challenge, die nur du lösen kannst mit deinem Gerät.Du schickst die Lösung zurück und bist eingeloggt.

Tausendmal sicherer als User/Passwort wie früher.

Ich werde meine Passwörter abschaffen zugunsten PassKeys. Da ich 1Password verwende und dies in Kürze auch PassKeys speichern kann, bin ich unabhängig vin iOS und kann auch auf Windows PCs diese verwenden. Dadurch kein Vendor Lock-In bei Apple.

Worum ging es da denn? Finde einen tieferen Einstieg in das Thema spannend..

@“grrn“: Laut dem Geschwurbel von @“Rumour King“ bezweifle ich, dass er die Abschlussarbeit überhaupt verstehen kann.

Ich würde deine Abschlussarbeit gerne lesen. Nur wie komme ich an diese?

Das musst du auch gar nicht, du stellst lediglich deinen Public Key zur Verfügung. Dieser ist aber ohne den private Key nutzlos. Schau dir doch mal an wie eine FIDO-Challenge funktioniert. Und ja Passkeys basieren auf FIDO2.

FIDO 2 – Die Zukunft des Web-Log-ins – eine Analyse der Vorteile und

Herausforderungen für E-Commerce Unternehmen

Die Studie fand anhand von Experteninterviews statt. Es geht, wie aus dem Titel hervorgeht naturlich weniger um die Technologie an sich, diese ist im allgemeinen Teil aber ausreichend beschrieben.

Arbeit kann ich gerne ab dem 19.07 zukommen lassen, bis dahin gilt noch die Sperrfrist. Telegram @grtn91 zB.

Gerade deine Identität wird mit FIDO mehr geschützt denn je, aber erst mal dumm brabbeln.

FIDO = Passkey? Ah, jetzt ja…

@Rumor King Mensch, eigne Dir doch ein wenig mehr Wissen an, dann überwältigen Dich solche Ängste auch nicht derart.

100% Korrekt.

Konstruiert ist das richtige Wort.

Oh Mann. Hauptsache einen Kommentar verfassen xD

@“Rumour King“: Sie verbreiten noch nicht einmal Gerüchte, sondern Falschinformationen oder absichtliche Lügen.

Die verwendete Methode ist das bekannte Public-Private-Key-Verfahren. Dies ist mathematisch beschrieben. Und laut Mathematik kann man keine Schlupflöcher einbauen. Selbst wenn man nur mathematisches Wissen auf Schulniveau hat, sollte man längst durch Snowden erfahren haben (was natürlich jeder Mathematiker und die meisten MINTler schon wussten), dass man Mathematik nicht betrügen kann.

Vorrangig wird diese neue Methode als sicherere Authentifizierungsmethode genutzt. Aber mit dieser Methode wird es auch möglich beim Betreiber Daten sicher verwahren zu können, die selbst der Betreiber ohne Freigabe nicht lesen kann, und der Betreiber muss sich nicht um die Sicherheit für die Verwahrung der Daten kümmern, da sie ohne private Key praktisch sowieso nie jemand entschlüsseln können wird.

Snowden der alte Mathematiker wusste es halt schon. Schlupflöcher werden auch selten mathematisch formuliert, das was du meinst ist die Art der Berechnung der Schlüssel. Das ist mathematisch aktuell noch sehr sicher aber auch da ist man bei quantencomputern schon anderer Ansicht, wenn es um den aktuellen sicherheitsstand geht. Aber das was du da schreibst ist ja absolut wirr, eventuell mal kurz nen Spaziergang machen und Abstand von der aktuellen Arbeit nehmen :D

@“Dickelson“: Das ist ja schön, mir wirre Reden vorzuwerfen und selbst Wirres zu erzählen. Das ist typisch für diese dummen Infokrieger, dass sie in der Diskussion versuchen andere lächerlich zu machen, ohne dass dies seinen Grund hat (außer vor anderen Lesern, die nicht genau lesen, oberflächlich besser da zu stehen). Snowden hatte ich erwähnt, dass man alleine ohne mathematischem Wissen wissen könnte, dass @“Rumour King“ Humbug erzählt. Snowden kennt sich aus seinem Beruf heraus mit den verwendeten Verschlüsselungen aus (neue sind derzeitig nicht entstanden). Da ist es lächerlich von ihnen mir zu unterstellen, dass ich ihn angeblich als Mathematiker bezeichnet habe. Das ist nur eine dämliche Lüge von ihnen.

Die Verschlüsselungsart ist ein mathematischer Algorithmus. Ja, Algorithmus muss nicht in einer Programmiersprache sein. Das empfindet ihr wirrer Kopf anscheinend so. Schon ein Kuchenrezept kann man als einen Algorithmus bezeichnen. Dass Mathematik nichts mit einem Algorithmus zu tun haben soll, zeigt ihre wirren Gedanken. Laut ihnen ist Mathematik nur, was Berechnungen angeht? Das ist nicht wirr?

Nun zum Quantencomputer, was ein ganz anderes Thema ist und jetzt überhaupt nicht relevant ist. Ihnen ist wohl nicht klar, dass man absolut jede Verschlüsselung entschlüsseln kann. Wäre das nicht der Fall, wäre es nicht deterministisch und könnte man nie als Verschlüsselung bezeichnen. Also wählt man eine hinreichend starke Verschlüsselung, so dass ohne Kenntnis des privaten Schlüssels man sehr lange zum Entschlüsseln bräuchte. Und genau das ist der Knackpunkt bei Quantencomputern. Z.B. elliptische Verfahren gelten als sehr sicher, da herkömmliche Computer zum Entschlüsseln sehr lange brauchen. Wenn Quantencomputer realisiert wurden, sinkt der Rechenaufwand zum Entschlüsseln ohne privaten Schlüssel auf geringe Bruchteile der sonst früher nötigen Zeit. Aber es sind auch Quantencomputer-sichere Verschlüsselungen möglich. Da es noch keine Quantencomputer gibt, kann man nicht die Kandidaten empirisch beweisen (was zwar auch noch kein 100%iger Beweis ist, aber oft hinreichend gut genug ist, wenn der Test gut genug gestaltet ist). Und von den Kandidaten wurden übrigens bereits jetzt ohne Quantencomputer ein paar als nicht Quantencomputer-sicher erkannt. Aber (wiederhole ich wegen möglicherweise mangelndem Leseverständnis) es gibt noch Kandidaten. Und es können noch weitere hinzukommen (natürlich!).

Mit Passkeys haben Quantencomputer nur indirekt etwas zu tun. Passkey ist sozusagen nur eine Hülle, die ein mathematisches Verschlüsselungsverfahren nutzt. Sollten die derzeitigen Passkeys wegen wegen Quantencomputer unsicher werden, wird bei Passkey auf ein anderes mathematisches Verschlüsselungsverfahren gewechselt, welches Quantencomputer-sicher ist. Das ist alles, was man zu ihrem unsinnigen Einschub wissen sollte, @“Dickelson“.

Btw wer lieber auf Keepass und Open Source setzt: auf den Passwort Manager Strongbox gibts dieses Wochenende -20%.

Guter Hinweis!

Bei 1password ist es einfacher, weil man sich dann nicht um Synchronisierungsserver kümmern muss und nicht bei erstmaliger Einrichtung sich nicht darum kümmern muss, möglichst gute, sichere und auf den Computern problemlos verwendbare Verschlüsselungsoptionen zu verwenden.

Aber die Auswahl der Verschlüsselungsoptionen ist nicht so schwierig, wenn man gut genug recherchiert. Und man sollte eine Schlüsseldatei verwenden, was vergleichbar ist wie der geheime Text bei 1password. Man sollte nur die Schlüsseldatei nicht mit auf den Server stellen, da sonst die zusätzliche Sicherheit nicht mehr gegeben ist (außer dass es für mögliche Cracker dann umständlicher ist, aber das nur minimal).

Den Keepass-Tresor/Keepass-Datenbank selbst kann man für Synchronisierung auf einen ffentlich erreichbaren WebDAV-Server stellen. Dieser Server könnte sogar für alle offen sein, weil die Daten dort sowieso verschlüsselt ist. Praktisch wichtig ist nur, dass er zuverlässig genug ist (wobei Strongbox seit Jahren inzwischen die Funktion hat, dass man auf den Tresor auch ohne Internet Zugang hat und auch editieren kann, welche dann synchronisiert wird, sobald man wieder Strongbox öffnet und Internetzugang besteht.

(Allerdings: Potentiell ist Keepass sogar sicherer als 1password, weil man einen quantensicheren Algorithmus als den vorgegebenen AES verwenden könnte. Aber wie gesagt, potentiell, weil sicher ist dies leider noch nicht …)

Ich bekomme noch immer die Meldung:

„Sicherheitsschlüssel funktionieren nur auf Rechnern. Nutzen Sie Ihren Rechner und versuchen Sie es erneut oder wählen Sie eine andere Option für die zweistufige Verifizierung.“

Ein iPhone ist auch ein „Rechner“.

Ich habe heute meinen neuen Yubico-Security-Key (die günstige Basic-NFC-Variante ohne 5C im Namen) bei Paypal bei der Zwei-Faktor-Authentifizierung hinterlegt und dieselbe Fehlermeldung auf dem Iphone 14 (ios 17.4.1) bekommen.

Nach viel Rumprobieren bin ich endlich auf die Lösung gestoßen: Man muss sowohl bei Google Chrome als auch bei Safari in den Browser-Einstellungen „Desktop-Version anfordern“ anklicken, wenn man auf der ersten Paypal-Seite mit dem Passwort-Feld ist, danach funktioniert auf der nächsten Seite der Yubico Key bei Paypal auch am Iphone über NFC problemlos. (Vielleicht hilft meine Beobachtung jemandem, der dasselbe Problem hat.)

Jetzt bin ich auf den Kommentar des ersten Aluhutträgers gespannt….

Kommt in 3,2,1:

Zu langsam!

Der war schon eine Minute vor Dir da :-)

sobald ich „iCloud-Schlüsselbund“ lese bin ich raus. lieber die guten alten zufällig generierten passwörter.

Hä? iCloud Schlüsselbund synchronisiert doch nur deine generierten Passwörter auf alle deine Apple Geräte. Wäre blöd, wenn du das nicht nutzt.

no way. maximal wlan-synch und nur lokaler vault. bin noch bei 1password 6. passwörter haben meiner meinung nach nix im internet zu suchen. auch nicht verschlüsselt per synch.

Es ist natürlich besser, Software zu nutzen, für welch kein Support mehr geleistet wird. Am schönsten ist, dass du damit auch noch hausieren gehst und dabei denkst, du wärst clever :).

hansi, ist nicht dein ernst – 1password 6?! Ob das (mittelfristig) sicherer ist als verschlüsselte daten? Naja, muss du selbst „wissen“ bzw entscheiden.

Ich würde mit dieser Aussage Keepass empfehlen: ist ein file, dass du dir einfach per webDav aufs iPhone synchronisieren kannst

Entweder halt einfach lokal, via VPN (meine Empfehlung) oder halt einfach via Cloud deines Vertrauen (etwa self hosted nextcloud)

Ich bekomme noch gar nicht die Möglichkeit einen Passkey die einzurichten.

Bei mir bisher auch noch nicht.

Seit Handywechsel vor 6 Monaten muss ich jedes einzelne Mal bei der App eine Bestätigungs-SMS abwarten. Ich hoffe das bessert sich dadurch.

Ja, hier das gleiche Szenario… nervig!

Oh ja, voll schlimm oder? NICHT

+1

bei mir gehts auch nicht ???

Das geht in den Einstellungen bei 2FA Funktioniert aber nicht…

„Das geht in den Einstellungen, funktioniert aber NICHT!“ Genau mein Humor – YMMD XD

Ich bleibe mit den Passkeys nicht dauerhaft angemeldet, sondern muss mich bei jedem Aufruf der Webseite neu anmelden. Das mag bei PayPal zu verkraften sein, bei Google nervt das aber schon. Ist das bei euch auch so? Dann melde ich mich lieber klassisch an und bleibe angemeldet als so…

Hatte ich bei Google auch. Nach Löschen der Cookies bin ich immer eingeloggt und die ständige Abfrage kommt nicht mehr.

Ok, werde ich probieren, Danke!

Bei Google bleibe ich mit Passkey dauerhaft angemeldet. Auch auf verschiedenen Rechnern mit unterschiedlichen Browsern.

Wie funktioniert das dann an meinem Windows Pc im Browser ? Kann ich mir das so vorstellen wie aktuell die 2fa ?

Bei Google erscheint ein QR Code, den du dann mit dem Telefon scannst. Dadurch öffnet sich die Keychain und drahtlos du dich einloggen möchtest. Mit TouchID oder FaceID autorisieren und schon bist du am Rechner eingeloggt.

Kann mir jemand den Sinn erklären? Ich logge mich bei Paypal seit langer Zeit gemütlich per FaceID ein. Wieso sollte ich dann darauf wechseln?

Auf der Website? Oder sprichst Du von der App?

Und am Mac oder PC auch per FaceID?

Ja okay. Ich benutze ja nur die App. Da habt ihr Recht. Dann ist das wohl für die anderen praktischer :)

Dein Login beim Anbieter hat zunächst erst Mal nichts mit der Freigabe des Logins durch Face oder Touch ID zu tun!

Ist das eigentlich schon irgendjemanden aus Deutschland gelungen? Bei mir wird die Passkey-Option für eine Sekunde angezeigt und bricht kommentarlos ab, selbst wenn man es schafft sie auszuwählen. Werde dann aufgefordert einen Stick zu verwenden. Ergebniss: kein Passkey auf Gerät.

Ergo: ich denke nicht, dass es die Option für Deutschland bereits gibt @ifun

Ahhh, des Rätsels Lösung aus der PayPal-Pressemitteilung: „Passkeys werden in den kommenden Wochen in Deutschland eingeführt.“

Ich kann einen Sicherheitsschlüssel einrichten aber nur im Chrome, im Safari passiert einfach gar nichts..

Bei mir geht das auch nicht…

Wo ist der Sinn, wenn man 1Password nutzt und alle LogIn-Daten bequem via FaceID am iPhone / iPad oder TouchID am Mac „einfügt“?

Die Frage ist ernstgemeint, mir fällt aktuell kein Gewinn an Sicherheit, Zeit oder Komfort ein.

Vielleicht kann jemand meine Horizont erweitern :D

Danke!

Lies meinen Beitrag oben. Der 1. Sicherheitsgewinn ist, dass der private Teil vom Passkey nie zum Server übertragen wird (nur eine vom Server geforderte und gelöste Challenge wird übertragen, die sich jedes Mal ändert).

Sicherheit wird schon erhöht, man muss sich aber nix vormachen: maximale Länge mit maximaler Komplexität bei einem lokalen passwordmanager deiner Wahl wird am Ende des Tages keinen Unterschied mehr zur neuen Methode bringen. Bei cloud Managern wirst du generell das Problem haben, dass diese gerne mal Ziel von Angriffen werden. Da sollte man generell lieber Abstand von nehmen.

In der iCloud sind die Passwörter doch verschlüsselt gespeichert. Inwiefern sollte ich mir da im Falle eines Angriffs Sorgen machen?

Wenn die genutzte Verschlüsselung iwann nichtmehr sicher ist…?!!!

@wolf zum einen kann die Verschlüsselung auch mal gebrochen werden (Verschlüsselung mal deine Daten mit den Standards von 2010, die sind teils mit nem 200€ Rechner in weniger als einer Stunde entschlüsselt), dann kommt dazu: die Daten können verschlüsselt sein, der Rest der Datenbank muss es aber nicht sein. Wäre nicht der erste Fall, wo benutzerdaten unverschlüsselt irgendwo abgelegt waren. Es gibt so viele Fälle die da aufkommen können. Auch bei Diensten wo du bezahlst (bestes aktuelles Beispiel: LastPass). Muss aber am Ende jeder selbst wissen

@“Dickelson“: Sie sind ziemlich wirr. Wer 2010 die Daten mit einem hinreichend guten Verschlüsselungsalgorithmus verschlüsselt hat, der kann sie heutzutage mit einem 200€ Rechner nicht in unter einer Stunde entschlüsseln. Es ist etwas anderes, dass zu dieser Zeit standardmäßig manche den Kunden nur niedrige Verschlüsselungsstärken vorgaben, aber dies war nicht bei allen so. Also sie erzählen Unsinn! Gute Verschlüsselungen waren auch damals möglich (und wurden teilweise auch natürlich verwendet!).

Was ist diese wirre Erzählung von unverschlüsselten Benutzerdaten in Datenbanken und Lastpass? Ich entwirre dies etwas. Ganz unabhängig von Lastpass können „Benutzerdaten“ in Datenbanken unverschlüsselt sein. Dies war bei 1password 4 (oder etwas früher oder etwas später) so. Weshalb? Damit z.B. das iPhone 3G die in der Passwortdatenbank schnell genug anzeigen konnte. Dabei waren nicht alle Benutzerdaten, sondern nur die Metadaten entschlüsselt (also zu einem Zugang mit eingetragenem Benutzernamen und Passwort war lediglich das Etikett/Label/Name vom Eintrag nicht verschlüsselt). So ist dies bei 1password seit sehr vielen Jahren nicht mehr so (evtl. sogar inzwischen seit einer Dekade).

Lastpass ist aber etwas völlig anderes. Diese lagerten damals die Zugangsdaten auf dem Server unverschlüsselt. Da waren also alle „Benutzerdaten“ entschlüsselt. Inzwischen gehen sie nicht mehr so unsicher vor, aber vermutlich sind sie noch immer unsicherer als 1password, Keepass und ein paar anderen (z.B. Bitwarden scheint relativ sicher zu sein). Genaue Details habe ich über sie nicht, da ich denen nie vertraute (waren am Anfang schon sehr unsicher) und deshalb mich nie darüber informierte.

Natürlich ist das massiv sicherer, da keine Passwörter mehr übertragen werden an den Server und dort auch nicht dein Passwort gespeichert wird. Einbrecher auf den Server bekommen dein Passwort dann nicht mehr.

Nachdem der iCloud Schlüsselbund durch einen Sicherheitsfehler für Drittprogramme zugänglich war, kann ich kein Vertrauen mehr in diesen haben…

Tipp: Nutze Keepass (als i(Pad)OS Clients Strongbox oder Keepassium (und sicherlich noch andere), wobei ich aus Erfahrung Strongbox empfehle). Apple integriert seit ca. i(Pad)OS 12 eine API für Tresore/“Passwortmanagern“, weshalb sie so bequem wie 1password nutzbar sind (und ohne zusätzliche Gebühr kann man mehrere Tresore verwenden, z.B. auch ein Tresor für die Eltern, auch ein Tresor für den Verein und viele mehr).

Der einzige Wermutstropfen ist, bei erstmaliger Einrichtung sollte man sich informieren (dazu extra eine Schlüsseldatei einrichten, was der „geheimen Phrase“ von 1password entspricht, aber sollte man nie dort speichern, wo der Tresor zum Synchronisieren lagert – klar, beim Einrichten eines neuen Gerätes ist es etwas umständlich die Schlüsseldatei auf das Gerät zu bekommen, aber dafür gewinnt man deutlich mehr Sicherheit, weil das gewählte Passwort in Keepass evtl. nicht sehr lang und komplex ist). ABER es reicht irgendein WebDAV-Server, wo man die Datenbank/den Tresor speichert. Praktisch wichtig ist nur, dass der Server zuverlässig genug ist, aber wie sicher er ist, ist vollkommen egal. Ich nutze einen kostenlosen Magenta-Server der Telekom für die Synchronisation. Dieser ist zwar nicht sehr zuverlässig, aber in der Regel zuverlässig genug. Und in den Ausnahmefällen, dass der Magenta-Server nicht erreichbar ist, kann der Tresor Offline vom Gerät geöffnet werden (und sogar Änderungen durchführen, die beim nächsten Öffnen synchronisiert werden, wenn der Magenta-Server wieder erreichbar ist.

Manche schwören z.B. auf Bitwarden, welcher im Abo (wie 1password) Synchronisationsserver bereitstellt, aber denen vertraue ich nicht so sehr, obwohl deren System auch Opensource ist und scheinbar auch einige Tests überstand, wenn man vom manchmal fehlerhaften Addon in Firefox und/oder anderen Browsern absieht.

Welches asymmetrische Verschlüsselungsmethode setzt Apple jetzt eigentlich ein Diffie Hellman mit elliptischen Kurven, RSA? Hat der Autor irgendwelche Infos dazu? Apple hällt sich ja ziemlich bedeckt. Grundsätzlich ist Passkeys aber besser als Passwörter, da sie nicht abgephisht werden können,

PayPal teilt eure Daten mit bis zu 600 Unternehmen. Soviel zum Thema Datenschutz…

https://www.paypal.com/ie/webapps/mpp/ua/third-parties-list

Funktioniert das auch mit einem Paypalaccount auf zwei iPhones mit unterschiedlichen Nutzern?

moin ,

gibts es schon irgendjemand der das hingekriegt hat ? bei mir funt das net

Bei der Auswahl wird kurz der barcode angezeigt und dann springt die Anzeige auf die Prozedur FidoStick hier zufügen um ??

Bei mir funktioniert es seit heute, sobald man sich mit Safari eingeloggt hat wird man gefragt ob man in Zukunft Passkeys verwenden möchte.