Neue Snowden-Dokumente: Apple verhinderte das iPhone-Tracking

Die vom SPIEGEL neuveröffentlichten Dokumente des Whistleblowers Edward Snowden gewähren erstmals einen Einblick auf das iPhone-Tracking des britischen Auslandsgeheimdienstes GHCQ.

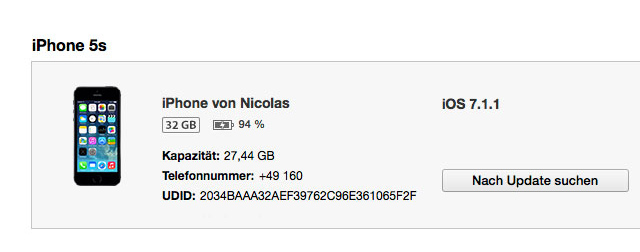

Dieser hat die eindeutige Geräte-Kennziffer, die inzwischen nicht mehr implementierte UDID, lange Zeit als Identifikationsmerkmal genutzt und zur Wiedererkennung spezifischer iPhone-Modelle eingesetzt.

Der Nachrichtendienst, dies geht aus den jetzt vom SPIEGEL veröffentlichten PDF-Dokumenten (Direkt-Download) hervor, habe den iPhone-Fingerabdruck während laufender Zielfahndungen über mehrere Online-Sessions hinweg verfolgt, langfristig beobachtet und die Kennziffer mit eigenen Web-Angriffen auch aktiv ausgelesen.

Apple selbst hatte die Nutzung der UDIDs im März 2012 eingestellt und damit auf die Kritik von Datenschützern reagiert. Diese hatten vor allem die Tracking-Möglichkeiten der Werbeanbieter kritisiert.

Die Umstellung hin zu zufällig generierten Kennnummern, die inzwischen pro App und nicht mehr pro Gerät vergeben werden, gestattet die Erstellung von Werbestatistiken zwar weiterhin, verhindert dafür aber die Anfertigung von Nutzer-Profilen. So sind die eindeutige Zuordnung einzelner iPhone-Einheiten und auch die im GHCQ-Dokument beschriebenen UDID-Angriffe inzwischen nicht mehr möglich.

Der auf den 12. November 2010 datierte Sicherheitsbericht beschreibt den Angriff auf die Kennziffern-Visitenkarte des iPhones bereits im ersten Absatz:

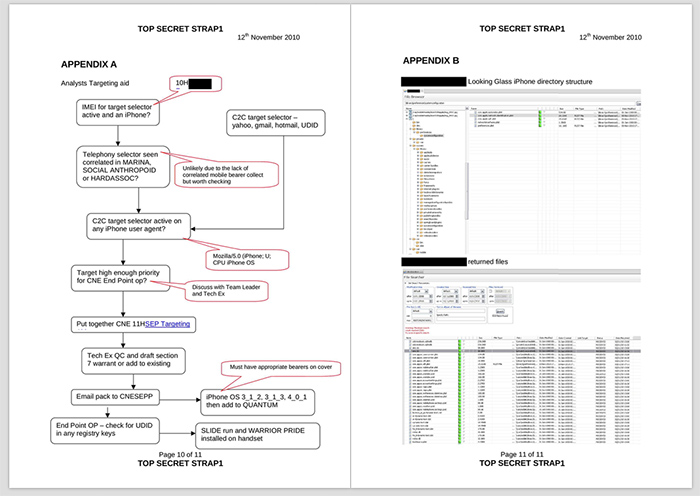

This paper describes Standard analysis techniques that have been used to both discover iPhone target end point machines and implant target iPhones directly using the QUANTUM System. It shows that the iPhone Unique Device Identifier (UDID) can be used for target tracking and can be used to correlate with end point machines and target phone. It highlights the exploits currently available and the CNE process to enable further targeting.

Macht das iPhone doppelt wertvoll!

warum?

Wenn man etwas zu verbergen hat und es die Regierung herausbekommen möchte, werden sie immer irgendwie in der Lage sein es zu erfahren.

Haha! Die schaffen es ja nicht mal, einen Flughafen zu bauen oder deren geheimste verfassungsfeindlichen Projekte geheim zu halten. Wie kommst du darauf, dass die „alles erfahren“ können? Je nach Geheimheitsgrad deiner Informationen musst du natürlich selbst Methoden ergreifen. Fängt bei allgemeiner Verschlüsselung an und hört bei Brieftauben und Zaubertinte auf.

IMO ist es für uns Nicht-Terroristen und -Berufsverbrecher nicht von Interesse, auf die ganz harten, personalisierten Dinger Acht zu geben. Gefährlicher sind allgemeine Massenüberwachung und Algorithmen. Denn die sind fehlerhaft. Und wenn ein Computer dich auf irgendeine Liste packt, dann hast du selbst im Alltag extreme Probleme. Schau dir die No-fly-Liste an, wo anerkannte Professoren der USA drauf sind, die durch irgendeinen Fehler drauf sind und nicht mehr runterkommen. Ich komme bspw. IMMER, wenn ich in die USA einreise oder umsteige automatisch in die Advanced Security. Das heißt lange Wartezeiten, verfehlte Anschlussflüge usw. Ich habe keine Ahnung, wieso das so ist. Ich vermute, weil ich 2004 ein paar Wochen in Süd-China war und meine Freundin 2002 in Syrien. Beides Studienreisen.

Ich verschlüssle jetzt alles. Wenn jemand was will, soll er durch die Vordertür reinkommen. Ich habe nichts zu verbergen. Aber ich rede nur mit Menschen, nicht mit dummen Algorithmen. Das heißt aber nicht, dass ich paranoid bin. Ich verwende auch Dropbox & Co. Aber ich benutze eben random Passwörter, 2-Way-Auth, Threema/iMessage, S/MIME bei E-Mails, Boxcrypter und habe meine Computer und Handys einfach grundverschlüsselt. Geht ja heute auch alles total einfach und out-of-the-box.

Kann es sein, dass Du aus bequemlichkeit einen Reisepass als verloren gemeldet hast. Allein das reicht schon für eine „Sonderbehandlung“.

Umgekehrt wird ein Schuh draus: Eine der Grundregeln einer Demokratie ist, dass die Parlamente, die Regierungen und die öffentlichen Einrichtungen transparent zu sein haben, damit der Bürger sich ein Bild machen kann, was z. B. für die nächste Wahl wichtig ist. Die Gedanken und Taten der Bürger gehen den Staat wiederum nichts, aber auch gar nichts an – außer er ist straffällig geworden.

Vor kurzem war ein guter Bericht im ÖR-Inforadio, dass jeder in Deutschland lebende Mensch täglich gegen mindestens drei Gesetze verstößt, weil es gar nicht anders geht. Jeder Mensch hat also etwas zu verbergen, außer er lebt nicht.

Der Staat und seine gewählten Vertreter könnten mit gutem Beispiel voran gehen und dem Wähler Transparenz bieten. Wenn sie nichts zu verbergen hätten, bräuchten sie sich auch nicht vor Veröffentlichungen oder vor Whistleblowern zu fürchten. Regierungen könnten die Einflussnahme von Lobbyisten offenlegen, genau so wie Parteispenden und ihre eigenen Gehälter. Es würden keine Geheimgerichte, keine Geheimgefängnisse benötigt und Verhandlungen mit Auswirkung auf die ganze Bevölkerung könnte offen statt hinterverschlossenen Türen stattfinden (z. B. TTIP). Dort bräuchten auch keine geheimen Schiedsverhandlungen festgelegt werden, die nur im Interesse der Konzerne sind. Und uns würden geheime Abmachungen und geheime Einfädelungen wie z. B. die Beauftragung von Toll Collect erspart bleiben. Leider ist der normale Bürger bezüglich Transparenz auf Organisationen wie WikiLeaks angewiesen. Sonst würde weiterhin alles unter den Teppich gekehrt werden.

So wie im Moment aber alles immer mehr geheim gehalten wird, drängt sich die Frage auf: Wer hat denn hier was zu verbergen?

Hi Leute,

Mal noch eine Frage zum groben Thema und mit Bezug auf die handybeschlagnamung in Leipzig. Gibt es Infos dazu ob es den deutschen Beamten möglich ist ein iPhone zu knacken und photos und Co auszulesen, welches mit passcode gesperrt ist.

Kommentare wie „das können die bestimmt“ helfen mir nicht weiter.

Gern was mit Quellenangabe.

Danke

Ein Jaulbreak existiert also theoretisch machbar ob sie einen Durchsuchungsbefehl bekommen eine andere Frage.

Jain. Unter bestimmten Voraussetzungen ja. Ein Szenario, das mir einfällt ist, dass die Funktion, dass sich das iPhone nach 10 fehlgeschlagenen Versuchen deaktiviert bzw selbst löscht NICHT eingeschaltet ist. Dann kann man ganz simpel einfach den Passcode ohne viel Aufwand ausprobieren.

Auch wenn noch etwas älteres als iOS 7 drauf ist, kann man ohne viel Aufwand das iPhone mit z.B. iExplorer auslesen, da es noch nicht den Schutz gibt, dass das iPhone nachfragt ob man dem PC vertrauen soll oder nicht.

Problem ist bloß der Timer der ab 5 Fehlversuchen von 1 Minute nach jedem weiteren Fehlversuch sich bis ins Nirvana erhöht.

Apple Konfigurator für PC laden und in den Einstellungen nur diesen für Datenaustausch zulassen, somit ist der Zugriff von einem anderen Gerät unmöglich.

Hat das iPhone einen Passcode und wird an einem fremden Rechner angeschlossen musst für die allerste Erlaubnis mit dem Rechner was zu machen das Handy entsperrt sein oder wenn nicht entsperrt werden. Es kommt extra ein Hinweis auf dem iPhone wenn es so ist.

Da hast du wohl Pech gehabt du Linker Krawallmacher!

Du bist unnötig.

ohne Worte!

Soweit ich weiß, sind alle iPhone ab iOS8, die ein Passlock verwenden komplett verschlüsselt. Du kommst ohne Passwort nicht direkt an die Daten auf dem Gerät. Grundsätzlich kann man aber jede Verschlüsselung mit Brute-Force knacken. Und bei 10*10 Zahlen ist das nicht sonderlich aufwendig. Man sollte als ein echtes Passwort (Groß-/Kleinschreibung, Zahlen, Sonderzeichen, je länger desto besser (10+ Zeichen)) verwenden. Dann kann das erst mal keiner so einfach knacken. Man würde dann vielleicht eher versuchen, an ein Backup auf iCloud heranzukommen. Man darf übrigens auch nicht dazu gezwungen werden, das Passwort zu nennen (Selbstbelastung). Bei Android mit Android 5 ist das übrigens der gleiche Fall.

Am einfachsten ist es übrigens, wenn ein billige Handy als „Demo“-Handy verwendet. Wenn’s verloren geht, kaputt geht oder konfisziert wird, dann ist’s nicht so schlimm.

10000 Passwörter knacken dauert aber echt ewig, wenn nach 20 Versuchen die Zeit zwischen 2 Versuchen auf 2 Stunden steigt.

Die werden wohl spezielle forensische Software einsetzen mit der die Daten kopiert und entschlüsselt werden. Keiner macht sich die Mühe Passcodes händisch auszuprobieren. Ich denke damit werden die Strafverfolgungsbehörden auch die 10ner Sperre umgehen. Auch wenn es zu spät ist: am besten gar kein telefon mit nehmen (Stille SMS/Funkzellenabfrage/IMSI Catcher) und wenn dann kein Smartphone mit persönlichen Daten.

Joe, für mich bist Du der geilste und größte…! Wenn Du mal ne Biographie schreiben solltest, ich würd eine nehmen, Alter Poser !

Ja, ich habe schon daran gedacht, eine zu schreiben, da ich öfters höre, wie geil ich bin. Der Markt wäre also da.

Da hat aber einer ganz schön die Hose voll !!

Um hier nochmal kurz zu antworten, ich schreibe gerade von meinem iPhone aus. Ich bin also von der Konfiszierung nicht betroffen. Aber ich stelle fest so eine richtige klare Meinung gibt es dazu nicht ob es möglich ist oder nicht.

Wenn die nicht beim Probieren relativ schnell zufällig den richtigen Code erwischen – nein, haben die keine Chance. Allerdings kriegt man dann einen Zigelstein zurück, denn nach mehrfacher Fehleingabe riegelt iOS bzw. Apple alles so schlimm ab, das selbst der Besitzer nur mit Tricks und einem hoffentlich aktuellen Backup wieder ein lauffähiges Handy bekommt.

Wenn die Sicherheitsbehörden der Meinung waren, in dein Handy einbrechen zu müssen, ist ein nicht mehr funktionierendes iPhone sicherlich eines deiner kleineren Probleme ;-)

Zurecht hoffentlich!!

> Apple selbst hatte die Nutzung der UDIDs im März 2012 eingestellt

Diese Aussage ist so nicht korrekt. Die UDID gibt es nach wie vor und kommt auch noch zum Einsatz – nur nicht mehr bei ’normalen‘ Abfragen.

Das neue System nutzt keine wirklich zufälligen UDIDs. Diese werden nach einem bestimmten Algorithmus vergeben (genauso wie die nun ‚zufälligen‘ Mac Adressen des WLAN Stacks). Wer den Algorithmus kennt – und den lizensiert Apple – kann die UDIDs und Mac Adressen raten/berechnen, die ebenfalls zu einem Gerät gehören.

Die Frage ist doch: Warum umständlich auf die UUID zugreifen?

Da gibt’s doch noch die Mac Adresse.

Ja, und vor allem die IMEI.

Manche Dinge machen die Behörden aber auch wirklich umständlich…

Wozu wird so ein Bild eigentlich verlinkt, wenn sich dahinter doch nur die selbe unleserliche Datei verbirgt? Als Benutzer erwarte ich, dass ich den Text nach einem Klick vergrößert (lesbar!) angezeigt bekomme.