Brute-Force-Werkzeug

iPhone-Einschränkungen: Pinfinder knackt Code-Sperre

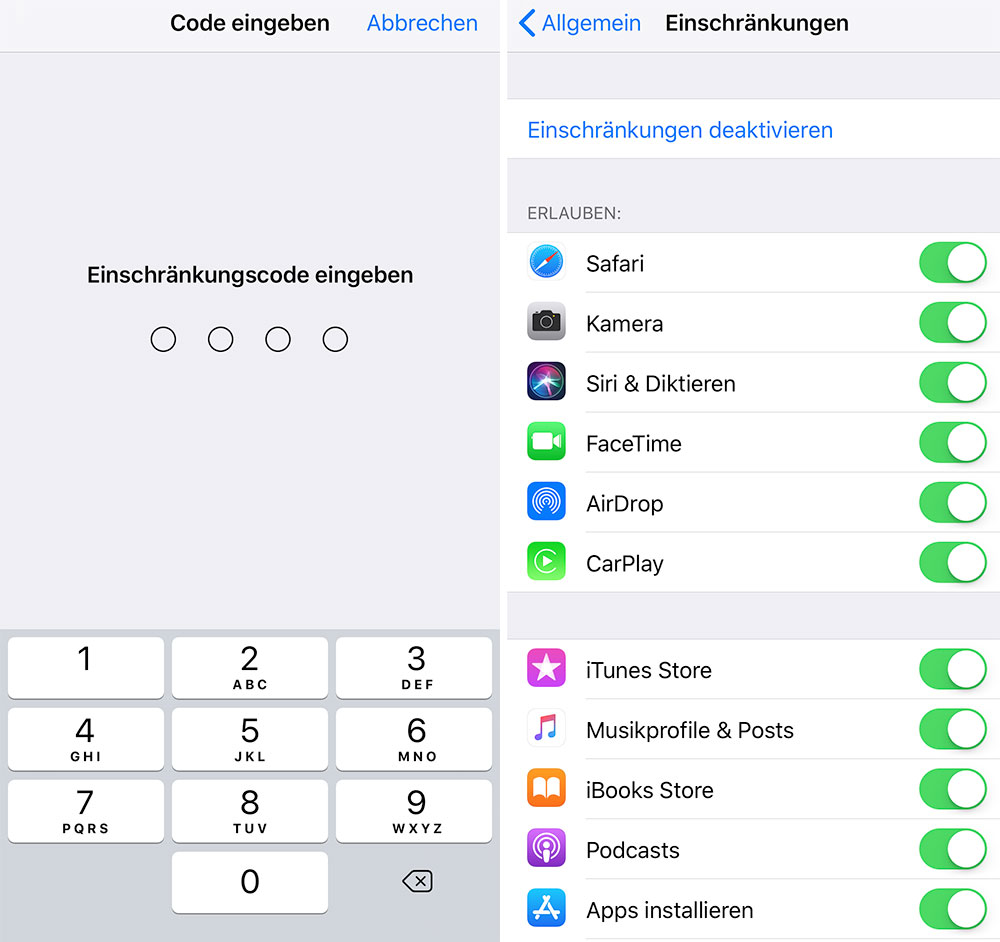

iPhone-Anwender, die sich für die Aktivierung der Geräte-Einschränkungen entschieden haben – etwa auf den iOS-Geräten der eigenen Kinder – müssen die Geräte nicht mehr in die Werkseinstellungen zurücksetzen, sollte der vergebene Sperr-Code in Vergessenheit geraten sein.

Ist ein lokales Backup des Gerätes vorhanden, kann die Terminal-Anwendung Pinfinder den vergebenen, vierstelligen Code aus diesem extrahieren. Das Pinfinder-Werkzeug steht in Versionen für Mac, Windows und linux zum Download bereit und ermittelt den vergebenen Sperr-Code nach der Brute-Force-Methode. Sprich: Pinfinder probiert sich einfach durch alle der 10.000 möglichen Kombinationen und informiert anschließend über den gesetzten Schlüssel.

Das Open-Source-Werkzeug lässt sich auch auf verschlüsselte iOS-Sicherungen anwenden, ist allerdings nicht in der Lage auch den Geräte-Sperrcode zu ermitteln.

Über die iPhone-Einschränkungen lassen sich App Store-Downloads, die Wiedergabe von Filmen mit Altersbeschränkungen und das Löschen von Anwendungen unterbinden. Viele Anwender nutzen die Einschränkungen zudem um die Apple Music-Anzeige aus der Musik-Applikation zu entfernen.

A restrictions passcode is an optional 4 digit number that can be set on iOS devices to restrict what applications and operations a person using the device can do who doesn’t know that code. It’s often used by parents to prevent children from accessing certain apps, or make in-app purchases. As it’s then rarely used, it’s easy for a parent to forget, which is where Pinfinder comes in!

OMG was macht Apple das nur…

Wir reden hier von einer simplen Kindersicherung, also absolut nichts Sicherheitsrelevantes.

OMG warum hast du kein Ahnung?

Oh nein!!!

Jemand der das iPhone deiner Kinder findet und den Entsperrcode kennt, oder deinen Kindern die Finger abhackt kann die Kindersicherung entfernen, wenn er das Backup des iPhone auf deinem PC geklaut hat!

Was zur Hölle macht Apple da nur (facePalm)

Natürlich ist das im eigentlichen Sinn nicht sicherheitsrelevant. Aber es schon ärgerlich wenn 8-10jährige Kinder den Code hacken und dann hohe Kosten für in-App Käufe auf die Eltern zukommen! Der Sohn meines Freundes hat es damit auf eine Rechnung von rund 450 US-Dollar gebracht. Ich würde daher, falls ich diese App installiere, diese App sehr gut verstecken bzw. erst bei Bedarf installieren.

Ich habe mein Kind von AnfNg an erzogen und sensibilisiert. Die hat in den letzten Jahren nicht einen Cent ohne vorherige apFrage bei mir ausgegeben, trotz familienfreigabe und Kreditkarte.

sign!

Meine sind 18 und fragen jedesmal, bei apple, amazon oder sonst wo. Konsequente Erziehung ist das Thema. „Konsequenz“ nicht gleich „Strenge“

er hat nur den Titel gelesen und wollte dazu was schreiben.

Das mit der Apple-Music-Anzeigesperre wusste ich gar nicht! Danke für den Hinweis – die Integration ist so nervig, wenn man sie nicht nutzt. Gleich mal ausprobieren

Oder einfach Apple Musik in den Musik Einstellungen deaktivieren….

Und wo genau sind die?

Unter Einstellungen und Musik

Habe das Tool vor Jahren schon mal benötigt, da meine Lebensgefährtin einen Einschränkungs Code drinnen hatte und diesen dann vergessen hat.

Und da wir schon mehre Wochen Wartezeit hatten, bis wir einen neuen Code eingeben durften. Kam dieses Tool uns ganz gelegen.

Mehrere Wochen Wartezeit? Und ich dachte damals, wir wären bei 24 Stunden schon am Limit angekommen :D

Nene, wir haben das noch ein paar mal ausprobiert. Aber trotzdem nicht raus bekommen wie der Code war, daher kam uns so ein Tool sehr recht.

Eben, das Tool mag neu sein, der Weg aber seit Jahren bekannt und kein wirkliches Sicherheitsproblem. Musste ich selbst auch schon anwenden.

Mir hat die Tage ein altes iPin PDF Backup den Hintern gerettet. Hatte in der Zwischenzeit vermeintlich alle Geräte im Haus mit einem identischen Code versehen, dieses eine Gerät jedoch nicht. In dem iPin Backup von 2016 war der alte Code noch drin.

Trotzdem gut zu wissen, dass es sowas auch gibt.

Funktioniert das trotz der optionalen Einschränkung von 10 falschen Eingaben das Gerät zu löschen?

Ja, weil das nicht der Sperrcode ist sondern der Code für die Einschränkungen.

Also extrahiert Pinfinder den code nicht aus dem backup, sondern knackt dieses „nur“. Wenn von extrahieren die rede ist, würde er es doch auslesen. Oder irre ich mich?

Ein mögliches auslesen wäre nähmlich ein echtes Armutszeugnis.

Hab vor jahren auch mal den code vergessen. Damal fand ich eine mac-software die über den Dock-connector eine Tastatur emuliert und alle codes durchprobiert. ein 2. iphone filmt derweil das display um später den richtigen code zu finden.

Was ich mich frage, wie kann es aus einem verschlüsselten Backup den pin erraten, wenn es doch verschlüsselt ist?

Indem du ihm vorher das Verschlüsselungspasswort gibst.

ein direktes auslesen geht nicht, da der code verschlüsselt in der „com.apple.restrictionspassword.plist“ steht. es gibt schon echt lang ne website, die man mit den werten „RestrictionsPasswordKey“ und „RestrictionsPasswordSalt“ füttern kann, damit am ende der code im klartext angezeigt wird. funktioniert auch ohne probleme. also wirklich neu ist das jetzt nicht. vorallem weil die website nicht mal eine brute-force-attacke braucht, weil man ihr ja die beiden werte schon mitgibt, mit welcher sich der code „berechnen“ bzw. „entschlüsseln“ lässt.

wie ich gerade sehe macht die website auch nen brute-force-angriff. aber trotz allem ist das jetzt nicht neu, sondern einfach nur in einem skript fürs terminal bzw. eingabeaufforderung verpackt.

Ein Hash-Wert lässt sich nicht zurückrechnen.

Was ich nicht verstehe: wenn ich mehrmals falschen Code eingebe, gibt es Wartezeiten oder der Zugang wird gesperrt. Wieso passiert das nicht bei einem brute-force Angriff?

Ganz einfach: Wenn du den Code in dein iPhone eintippst, vergleicht iOS deinen eingegebenen Code mit dem im System hinterlegten Code und merkt, wenn dieser Falsch ist und erhöht dann die Wartezeit für die nächste Eingabe. Wenn du aber direkt an dem im System hinterlegten Code kommst, kann ein Programm wie das hier vorgestellte den Vergleich durchführen. Da iOS nicht mehr selbst den Code vergleicht, gibt es auch keine Wartezeit.

Wenn du es etwas technischer magst: iOS erstellt beim Einrichten (oder jeder Änderung) des Einschränkungscodes 2 Werte: Einen Hash-Wert und einen Salt. Der Salt wird bei jeder Änderung des Einschränkungscodes neu erstellt. Es dürfte sich dabei um eine zufällig generierte Zeichenfolge handeln. Der Hash-Wert wird dann mittels einer Hash-Funktion ermittelt. Dazu wird der Salt an den eingegebenen Code gehangen und die Hash-Funktion aufgerufen. Der Salt soll verhindern, dass die Hash-Werte vorberechnet werden können. Sonst wäre es nämlich möglich, dass man gar keinen Brute-Force Angriff mehr bräuchte, sondern lediglich die Liste mit den 10.000 vorberechneten Hash-Werten für jede Kombinationsmöglichkeit und diesen mit dem Hash-Wert in iOS abgleicht. Der Salt muss daher mit dem Hash-Wert abgespeichert werden, damit man überprüfen kann, ob bei der Eingabe des Codes auch wieder derselbe Hash-Wert rauskommt. Ist das der Fall, gewährt iOS den Zugriff.

Man benötigt also den Hash-Wert, den Salt und man muss wissen, welche Hash-Funktion verwendet wurde und ob ggf. mehrfach die Hash-Funktion aufgerufen wurde. Das macht man gerne, um die Zeit bei Brute-Force-Attacken zu erhöhen.

Eine kleine Randnotiz: Da Hash-Funktionen immer einen Wert mit fester Länge erzeugen, kann es zu Kollisionen kommen. Bei nur 10.000 Kombinationsmöglichkeiten ist die Wahrscheinlichkeit aber trotz Salt sehr gering, dass dir bei einer Brute-Force Attacke ein anderer Code angezeigt wird als der, der wirklich beim Einrichten verwendet wurde. Aber theoretisch wäre das möglich. Und dann würde iOS dir auch mit diesem Code den Zugriff auf die Einschränkungen gewähren.

Jetzt weißt du aber hoffentlich auch, warum du besser längere statt kürzere Passwörter verwenden solltest.

Danke für die klasse Erklärung Kai!

Tja, ich habe vor ein paar jahren ein Iphone 5 gebraucht gekauft.

Das handy hatte einen einschränkungscode, den der vorherige besitzer nicht mehr wusste.

Viele codes probiert irgendwann musste ich stundenlang warten, also gab ich auf.

Zwei jahre später musste ich aus irgendeinem grund das handy auf werkeinstellungen zurück setzen.

Da war plötzlich der code gelöscht.

Als ich das handy kaufte probierte ich auch werkseinstellung, da ging das aber nicht.