Im Video: Die (Un)Sicherheit von App-basierten TAN-Verfahren

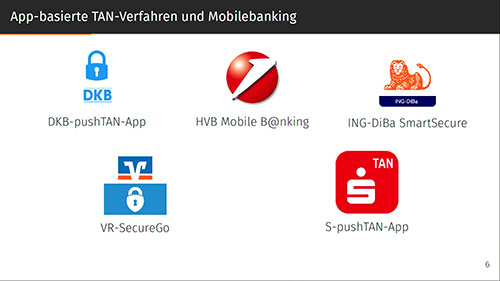

Nachdem wir euch bereits im Vorfeld des gestrigen 32c3-Vortrages auf die Analyse-Arbeiten des Wissenschaftlers Vincent Haupert aufmerksam gemacht haben, steht der Video-Mitschnitt des 30-Minuten-Vortrages unter der Überschrift „(Un)Sicherheit von App-basierten TAN-Verfahren im Onlinebanking“ jetzt zum Download im Medien-Archiv des CCC bereit.

Im Rahmen seiner akademischen Laufbahn hat sich Haupert den App-basierte TAN-Verfahren hiesiger Kreditinstitute gewidmet und zeigt am Beispiel der von Starfinanz verantworteten Sparkassen-App den Angriff auf die mobilen Tan-Transaktionen auf der Android-Plattform.

Haupert erklärt die Hintergründe der manipulierten Überweisung, kritisiert den unzureichenden Schutz der oft von Drittanbietern eingekauften Tan-Applikationen und kreidet der Sparkasse Aktionismus an: Zwar habe die Bank auf seine Veröffentlichung mit einem schnellen Update reagiert, sich jedoch nur um die Behebung der während der initialen Analyse gefundenen Probleme gekümmert und das Sicherheitskonzept nicht grundlegend überdacht. Die Folge: Während des gestern Abend live übertragenen Talks konnte Haupert auch die aktuelle Version der TAN-App manipulieren.

Neue App-basierte TAN-Verfahren sollen die etablierten Verfahren ablösen und Onlinebanking komfortabler machen. Die Notwendigkeit von dedizierter Hardware entfällt und Transaktionen können mit nur einem mobilen Endgerät durchgeführt werden. Was von den Kreditinstituten als Feature beworben wird, erweist sich in unserer Untersuchung als fatal. In einem Proof-of-Concept-Angriff demonstrieren wir die Manipulation von Transaktionsdaten und zeigen die konzeptionelle Schwäche von App-basierten TAN-Verfahren.

Habe zwar das Video noch nicht gesehen, aber vermutlich ist’s mal wieder eine typische reine Android-Schwachstelle. Mir käme auch niemals in den Sinn, Android für irgendetwas seriöses zu verwenden. Naja, werde mal reinschauen. Bin gespannt :-)

Und warum ist das nun eine Nachricht hier wert? Bestätigung das es eine weise Entscheidung war ein Apple Gerät zu verwenden statt einem Android Gerät (sofern man Online Banking machen möchte) ?

Die Demonstration beweist das die Verteilung solcher „Sicherheitsfeatures“ im Framework von Android nicht funktioniert… zu offen und zu leicht Dinge zu ändern. (Malware Apps die Schadcode nachladen können sind leichter im Google Play Store zu platzieren als es im Apple App Store der Fall (allerdings zeigen jüngere Fälle wie der China Zertifikatsdiebstahl das auch der App Store angreifbar ist… und bei beiden arbeiten Menschen = Fehler können immer passieren).

Allerdings die grundsätzlichen Sicherheitsprobleme hat iOS nicht – wie Android.. sofern wir hier vom Faktor ausgehen das das Gerät nicht verloren gegangen ist. Wenn man sein iOS Gerät verloren hat kann dieses (leider?) recht einfach gerootet (jailbreak) werden… (sofern man sein Gerät nicht komplett verschlüsselt und mit der zwei Faktor authentifizierung abgesichert habt… wenn beides aktiviert ist, sollte euch die Zeit die ein böser Schurke bräuchte vom Diebstahl des Gerätes bis zur Aushebelung der Sicherheitsfeatures eures iDevice reichen, euer Gerät aus der Ferne komplett zu löschen… )

Also „Entwarnung“ für normale iOS Nutzer, die ihr Gerät normal verwenden und darauf so gut aufpassen, wie man eben auf seinen Geldbeutel aufpassen sollte. Aber es gibt ja immer die Individuen die alle Sicherheitsvorschriften ignorieren aus Bequemlichkeit und teilweise auch aus Dummheit (TAN listen kopieren und auf Nachfrage der Schurken frei Haus zuvorkommend verteilen)

Ich hab auf Push Tan umgestellt – gerne darf jeder versuchen an mein Geld zu kommen.. wer es schafft bekommt zusätzlich zu meinem Ersparten von mir einen Kuchen gebacken.

, dass

… Ansonsten stimme ich dir zu. ;)

Jawoll, ich stimme ebenfalls zu. Fazit:

– Wer ein iPhone ohne Jailbreak verwendet, ist auf der sicheren Seite.

– Wer eins mit Jailbreak für’s Onlinebanking oder für überhaupt irgendwas außer Spiele nutzt, ist’s selber schuld.

– Wer Android – egal ob gerootet oder nicht – für’s Onlinebanking nutzt, sollte 10 Peitschenhiebe und 1 Jahr Konto-Sperre bei sämtlichen Banken bekommen.

Da die beiden letzten Kategorien wohl nicht so schnell aussterben wird es noch viele News dieser Art geben. Schade, dass Banken daraus keine Konsequenzen ziehen und des eigenen Rufes wegen bestimmte Systeme außen vor lassen.

>>– Wer ein iPhone ohne Jailbreak verwendet, ist auf der sicheren Seite.

Falsch. Eine in den AppStore „eingeschmuggelte“ App kann den Jailbreak auslösen und statt Cydia gleich die Angriffssoftware mitliefern.

Oder man infiziert den Rechner, mit dem das iPhone gesyncht wird.

Ich finde es nicht falsch auf die das prinzipbedingte Problem hinzuweisen. Auch bei einem iPhone ist es nicht unmöglich Malware einzubringen.

Hast zwar nicht unrecht, aber ein gefundenes iPhone einfach so zu JB’ken ist nicht möglich.

Jedes JB bedarf einen Reboot und genau dann ist Schluss, da die Aktivierungsautomatik vor dem Root Eingriff vom JB greift und somit ein weiteres Arbeiten am Gerät unmöglich macht.

Ja, und? Ein Untethered Jailbreak überlebt auch den Reboot. Für den Anwender sieht es so aus, als wäre das Iphone abgestürzt, danach funktioniert alles wieder normal. Dass im Hintergrund ab diesem Zeitpunkt ein Prozess nur wartet, dass die Homebanking-App gestaratet wird, merkt er aber nicht…

Alles klar, Jan. Dann legen wir mal los ;)

Sicherheit ist beim Onlinebanking schon wichtig und muss besser werden. Am besten mit 2 Geräten arbeiten. Mache Onlinebanking seit BTX Zeiten und hatte (zum Glück) noch nie Probleme damit. Es ist allerdings ein Kinderspiel Unterschriften auf Schecks und Überweisungsträgern zu fälschen, was mir leider schon mal passiert ist.

Ich glaube nicht, dass es nur Glück ist, wenn man mit Onlinebanking keine Probleme hat. Die Betrugsfälle sind recht selten und oft durch Unvorsichtigkeit hervorgerufen.

Meines Wissens haftet bei gefälschter Unterschrift der Kunde jedoch nicht, bei zwei Wege Online Banking zunächst schon. Ich finde das Verfahren mit dem Tan Generator nicht schlecht. Klar auch dort kann man getäuscht werden. Jedoch gibt die doppelte Prüfung der Daten mehr Sicherheit.

Eine Tan auf dem selben Gerät zu generieren mit der man auch die Transaktion macht ist doch schon vom Prinzip her ein Fehler. Und je dümmer das Kontrollgerät ist, desto weniger Angriffspunkte bieten sich.

Hier findest Du die Stellungnahme des Deutschen Sparkassen- und Giroverbandes (DSGV) dazu:

http://blog.dsgv.de/hackerangr.....-tan-32c3/

ich fühle mich auch relativ sicher mit dem mobile TAN verfahren meiner bank.

ein dieb müsste mein online kontonummer haben, mein passwort, meine finger und mein handy.

.. Oder so tun als hätte er all diese Sachen!

hab aber alle finger noch.

oder wie soll der dieb mein handy entsperren?

Nö, er braucht nur seine Schadsoftware auf Deinem Handy. Den Rest lieferst Du oder Deine App frei Haus.

Wer pushTANs nutzt haftet für den Schaden. Die Bankenaufsucbt verbietet klar den Einsatz von nur einem Gerät bei einem zwei Faktoren Verfahren. Das verfahren des CCC funktioniert nur weil es in den Vorführung falsch eingesetzt wurde. Der CCC installiert die TAN App auf dem gleichen Gerät wie die Onlinebanking App.

https://www.sparkasse.de/service/sicherheit-im-internet/tan-verfahren.html

LoL. Und welcher normale Anwender tut das nicht?

Es gibt keine Sicherheit. Ihr sterbt irgendwann alle

Kommst Du eigentlich mit oder ohne Medikamenten zu solch fundamentalen Penälerweisheiten ? Wenn Ja, wie heißt das Mittel; und wer ist „Ihr“ ? Ich hoffe Du nimmst Dich nicht aus.

mfg

Frage ist doch… welches Verfahren ist wirklich sicher?!?

Ich nutze die App von Comdirect (Comerzbank) und finde dies sehr sicher. Da man darüber eine Art QR-Code einscannen muss, kann das Problem „ein device installation“ nicht vorkommen.

Chiptan – solange man prüft, ob die vom Gerät angezeigten Daten passen.

Der Kartenleser hat keine Verbindung zum Netz und keine realistischen Angriffspunkte mir fällt kein halbwegs denkbare Weg ein, wie man die von diesem Gerät angezeigten Daten manipulieren können sollte.

Alle Lösungen mit zwei Computern (handies/Tablets) machen einen koordinierten Angriff zwar deutlich unwahrscheinlicher und aufwändiger, denkbar ist es aber schon (Trojaner auf beiden Geräten, angezeigte Daten da übers Netz koordiniert identisch).

Wer denkt, dass er auf dem iPhone vor so etwas sicher ist, der sollte mal folgendes überlegen:

– Es ist mehrfach Software mit Schadcode im Appstore aufgetaucht (mal nach xcodeghost googeln, selbst das ist bei Apple durchgeruscht).

– Der Weg zum (vom Nutzer unbemerkten) Jailbreak ist dann nicht mehr weit. Der Nutzer merkt nur, dass sein Handy auf einmal rebootet

– Eine Jailbreak-Erkennung bekommt man auf dem iPhone ebenfalls ausgehebelt, es gab mal eine iBooks-Variante, die nicht mehr auf gejailbreakten Geräten startete. Nach ca. 1 Woche bekam man die Lösung bei Cydia…

– Wenn zusätzlich zum Jailbreak genau so eine Software wie demonstriert heruntergeladen wird, hat man auf dem iPhone exakt das gleiche Problem wie bei Android.

Ja, bei Android ist das alles deutlich einfacher, aber bei Apple fühlen sich die Kunden sicherer und haben weniger Hemmungen, sich irgendwelche Apps runterzuladen…

Die Sparkasse hat sich geäußert. http://blog.dsgv.de/hackerangr.....-tan-32c3/

Das vom CCC gezeigte Verfahren ist nur mit extrem hohem Aufwand unter Laborbedingungen möglich und stellt weder eine Bedrohung noch eine Sicherheitslücke des Systems dar.