HotSpot-Passwörter unsicher: iPhone-HotSpot lässt sich knacken

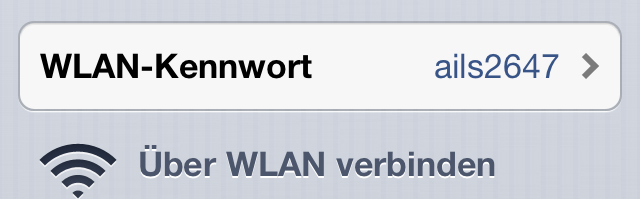

iPhone-Nutzer, die die HotSpot-Funktion ihres Gerätes unter iOS 6 einsetzen, um so den eigenen Laptop oder ein iPad mit dem drahtlosen Internetzugang des Apple Smartphones zu versorgen, werden sich über die von Apple vorgeschlagenen HotSpot-Passwörter vielleicht schon gewundert haben. Ein kurzes englisches Wort, gefolgt von 4 Zahlen. Die vom System vorgeschlagenen Kombinationen machen nicht den sichersten Eindruck.

Eine begründete Skepsis, wie die jetzt veröffentlichte, wissenschaftliche Auseinandersetzung „Usability vs. Security: The Everlasting Trade-Off in the Context of Apple iOS Mobile HotSpots“ mit der HotSpot-Funktion des iPhones zeigt.

Das Forschungsprojekt des Informatik-Bereiches der Friedrich Alexander Universität Erlangen-Nürnberg hat die Zusammensetzung der vom iPhone vorgeschlagenen HotSpot-Passwörter analysiert (das Paper von Andreas Kurtz, Daniel Metz und Felix Freiling lässt sich als PDF aus den Netz laden) und dabei festgestellt, dass das iPhone beim Erstellen des Passworts auf eine Liste von nur 1842 Wörtern zugreift, denen vier zufällige Zahlen angehängt werden.

Die HotSpot-Funktion des iPhones wird ab Werk so nur mit maximal 18.5 Millionen unterschiedlichen Passwort-Kombinationen verschlüsselt – die zudem nicht zufällig verteilt sind, sondern offensichtliche Häufungen bei bestimmten Wörtern zeigen.

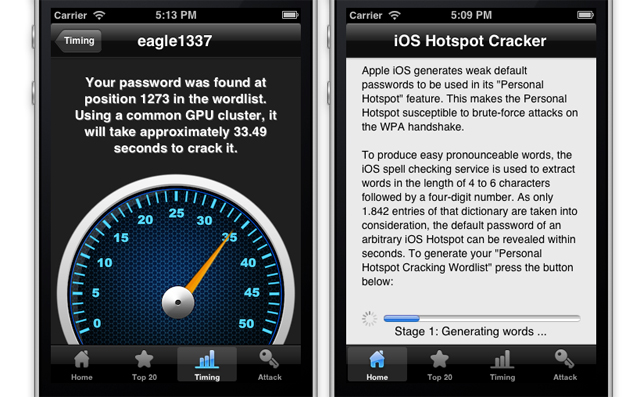

Das Fazit der Forscher liegt auf der Hand: Apples Hot-Spot-Passwörter sind zu unsicher. Mit der richtigen Hardware können alle möglichen Kombinationen in weniger als 50 Sekunden durchprobiert werden. Eine jetzt bereitgestellte iPhone-App (der Quellcode kann von interessierten Entwicklern hier geladen werden) generiert bereits Wortlisten für den schnellen Angriff auf iPhone-HotSpots.

A GPU cluster composed of four AMD Radeon™ HD 7970 can cycle through around 390.000 guesses per second. As the HotSpot wordlist consists of only 1.842 entries followed by a four-digit number, there are only around 18.5 million possible combinations. This means, that a GPU cluster will crack an arbitrary password in less than 50 seconds.

Entwarnung in iOS 7

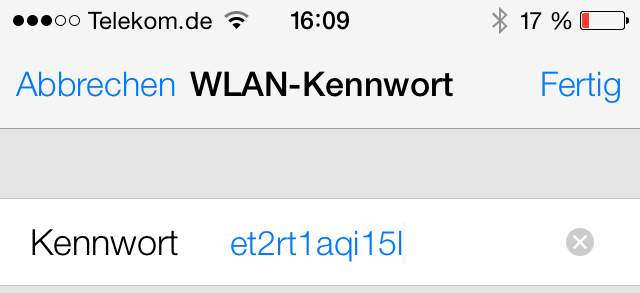

Doch die Entwarnung folgt auf dem Fuß. Apples Herbst-Update auf iOS 7 wird nicht mehr auf die nur knapp 2000 Einträge kurze Scrabble-Wortliste setzen, sondern zufällige Passwörter auswürfeln. Bis dahin empfiehlt sich das vorgeschlagene Passwort zu ignorieren und selbst eine sichere Kombination festzulegen.

super, dafür braucht man jetzt 5 minuten um das passwort fehlerfrei abzutippen

Du kannst ja imme novh ein unsicheres nehmen.

In ner Datei speichern oder versenden wer es bekommen soll? Dumm?

Wer kennt imobilesitter? Da kannst du deine „Codes“ per Email verschicken. Ich nutze schon lange keine einfachen Passwörter mehr.

Ist es nicht eh total egal ob es sicher ist oder nicht? Wenn es geknackt wird, dann sieht man es doch.

Wieso kann man da eigentlich so Schell durch gehen? Der verbindungsaufbau dauert doch ne halbe Ewigkeit, nachdem man sein Passwort eingegeben hat.

Ich hab den Vorteil, dass ich mir komplizierte Passwörter auch über lange Zeit merken kann, aber es sollte doch auch kein Problem sein sich das Passwort kurz zu merken oder auf nen Zettel zu schreiben, den man nachher vernichtet.

who cares^^

Den Hotspot lässt man in der Regel ja eh nur für kurze Zeit ein und sieht meistens, wer in der Nähe ist…

Naja, Leute die kein DSL-Anschluß Zuhause haben, nutzen schon diese möglichkeit öfters und/oder länger.

Ausnahme bestätigt die Regel.

Was ist daran eigentlich der wissenschaftliche Mehrwert? Eine vielleicht urheberrechtlich geschützte Codierung nachvollziehen? Das ist so, als würde man eine Ampel nachbauen, total sinnfrei. Der eigentliche Ampelbauer weiß schließlich schon, wie er sie gebaut hat und welche Stärken und Schwächen seine Konstruktion hat sollte er bereits in der Konzeptphase oder spätestens in der Erprobungsphase erfahren haben.

Wären alle Security-Mechanismen eindeutig und öffentlich zugänglich dokumentiert, würde sich niemand die Mühe machen. Problematisch ist aber, dass wir/ der Nutzer nicht wissen, wie Apple die iMessage-Verschlüsselung realisiert, wie Apple die persönlichen iCloud-Daten verschlüsselt und eben auch nicht, auf welche Tools die automatisch generierten Passörter zugreifen. Es hätte sein können, dass hier nur 5 unterschiedlichen zum Einsatz kommen. Also wird sich damit auseinandergesetzt, im besten Fall werden Schwachstellen gefunden, die Apple anschließend fixen kann und unsere Geräte sind wieder ein Stück sicherer geworden.

Die Ampel-Analogie zieht hier leider nicht.

Der Nutzer muss also die Einzelheiten über eine Verschlüsselung wissen. Genau. Am besten noch wie das ganz genau arbeitet, nachvollziehbar. Dann kommt auch keiner auf die Idee das auszunutzen. Und Apple hat sich natürlich nicht schon selbst damit befasst. Und deshalb bleibt beim iOS 7 alles beim Alten. Moment, das war doch was…

Schön, wenn Leuten Passwortsicherheit egal ist :-)

Es interessiert sich nicht jeder iPhone Nutzer für solche wichtigen Themen. Viele werden Geräte mit den betroffenen iOS Versionen benutzen und dabei die generierten Passwörtern einfach benutzen. Und solche Leute sind dann die Opfer von Leuten, die sich mit sowas erstmal an die Öffentlichkeit wenden, anstelle es dem Hersteller einzureichen (wenn sie denn glauben, dieser würde sich nicht damit beschäftigen, was Apple nachweislich mit der Verbesserung im kommenden iOS 7 tut) und dann vielleicht nach Release des iOS 7 auf eine ausgemerzte Schwachstelle der veralteten Version hinzuweisen.

Das ist so, als würde man nun Anleitungen zum Autoklau oder Kontomissbrauch publizieren, ohne dass zeitnah darauf reagiert werden würde. Also ist das nicht „egal“, sondern einfach nur weitergedacht als dieses naive „wir decken mal alles auf und liefern noch den Quellcode einer HackApp, wird schon jeder verantwortungsvoll damit umgehen.

Da muss ich Ben zustimmen. Auch bei dem Beispiel mit der Ampel. Apple hat sich Gedanken gemacht und Handlungsbedarf erkannt, daher Nachbesserung in iOS 7. Das ganze Thema wie geschehen zu veröffentlichen und dann noch den Quellcode einer App dazu, die die Schwachstelle aufzeigt kann doch nicht der richtige Weg sein. Das ist wie die Geschichte mit der Anleitung zum Waffenbau durch 3D-Drucker. Ein einfach Hinweis, dass man damit nicht nur Spielzeug bauen kann hätte gereicht, aber so legte man den Leuten das Messer in die Hand und sagte „Macht, was ihr wollt, übrigens reagieren Menschen empfindlich auf Messer, was sich wie folgt ausnutzen ließe, was ihr als Leute mit wissenschaftlichem Interesse natürlich nie ausnutzen würdet“. So wird es auch mit den Waffenlieferungen nach Syrien sein, so war es in Afghanistan auch. Naiv ist genau der richtige Ausdruck. Trend der Zeit.

(Liebe Redaktion, bitte löscht diesen meinen Beitrag nicht einfach. Danke.)

@Ben, es ist mittlerweile in der Kryptologie die gängige Meinung, dass Verschlüsselungsverfahren von vorn herein offengelegt werden sollten, weil sie sich somit eben dem wissenschaftlichen Diskurs aller Experten stellen können.

Z.B. iMessage. Niemand weiß genau, wie das Verschlüsselungsverfahren genau realisiert ist. Nun können Hacker in diesem System eine Schwachstelle finden, da nur wenige wissen wie es genau funktioniert und sie somit unentdeckt blieb, und diese solange ausnutzen, bis jemand bei Apple die selbe Lücke findet.

Somit ist man auf eben solche Forscher angewiesen, die selbst auch Hackingmethoden anwenden. Dabei gibt es aber auch innerhalb des Zirkels der Kryptographen Uneinigkeit, wie damit umgegangen werden soll, die einen meinen, man sollte eine Lücke nur dem Hersteller mitteilen, was aber oft auf Ignoranz der Hersteller traf, die anderen vertreten die radikale andere Seite und legen komplett alle Infos über die Lücke offen, um Druck auf die Hersteller auszuüben.

Weitere Infos:

http://de.wikipedia.org/wiki/K.....99_Prinzip

https://en.wikipedia.org/wiki/Full_disclosure

hehe ich hab auch kein problem damit wenns den leuten egal ist :D aber derlei „implementierungsfehler“ der verschlüsselung sind die echten sahnestücke, knackbar ohne aufwand. da kann ich ja demnächst auch mal nach ios hotspots ausschau halten, müssen ja nicht immer speedports und easyboxen sein :D

@Ds9quark So sehe ich das auch. Ich kann sowas einfach nicht nachvollziehen.

Man kann das Passwort doch auch jetzt manuell ändern…

Jap, versteh hier den Wirbel nicht um unsichere vom System vergebene Passwörter… ich änder die eh um und so lange man das kann…

Man sieht doch wenn eine fremde person auf den HotSpot zugreift.

ach und wie? Wenn du den Hotspot anmachst, dein Kumpel sich mit seinem iPod Touch einwählt und dein iPhone in die Hosentasche steckst, siehst du garnichts. Lediglich wenn du dein iPhone noch an hast siehst du am oberen Rand das x-Verbindungen zustande gekommen sind, aber selbst da siehst du nicht was oder wer sich verbunden hat. Bist du mit 2 Leuten unterwegs die dein Kennwort kennen und der eine macht sein WLAN aus, während sich jemand unerlaubt einwählt siehst du wieder nur: 2 aktive Verbindungen, wobei dir ohne Nachfrage nicht klar sein kann ob deine Kumpels oder jemand fremdes diese Verbindung aufgebaut hat

so seh ich das auch hab immer aaaaaaaa drin. Meistens isses eh aus.

Abermal ganz gut wenn man für eine Website ein neues braucht und nicht die Passwortapp aufmachen mag ;).

Eher die, die eh schon wissen, dass von was für einem System auch immer vorgeschlagene Passwörter nach einem Prinzip erstellt werden, dessen Nachvollziehbarkeit mal eher, mal kaum gegeben ist und daher auf Passwörter setzen, die davon unabhängig sind.

Ich kenne als Sicherheitstip, dass man vorgegebene Passwörter sowieso ändern sollte

mit einem ordentlichen Zufallsgenerator ist das meistens aber sicherer als die üblichen Passwörter: „passwort“ „Name-der-Freundin“, „1234“, „Geburtsdatum“ oder der Name des Haustieres. Einzig die Paranoia greift hier noch das zufällige Passwort neu zu generieren, falls sich der Hersteller das zuerst ausgewählte Passwort gespeichert hat, was aber in diesem Fall wohl auch zu vernachlässigen ist….

… Und es ist ziemlich häufig der Fall, das gerade ein GPU Cluster da ist, wenn ich den Hotspot anmache.

Und ich glaube, das echte Spione eher in Richtung Johnny English gehen, als in Richtung James Bond.

das kannste auch auf nem subnotebook bruteforcen, dauert dann statt 50 sekunden eben 10 minuten, wass es auch nicht sicherer macht… zumal sicherheit von der leistung der hardware abhängig zu machen eh dem krypto gedanken widerspricht…

Ich persönlich nutze die Hotspot Funktion extrem selten und hätte keine Lust, ein extrem sicheres Passwort dafür zu verwenden.

Darüber hinaus zeigt das iPhone doch an: „X aktive Verbindungen“. Wenn ich also mehr Verbindungen sehe, als ich eigentlich freigeben möchte, ändere ich fix das Passwort.

Liebe Enduser, ich weis, dass einigen von euch es sch**ßegal ist. Am liebsten kein Passwort und so einfach wie möglich. Kopf aus. Warum sich des Kopfes bedienen. Oh Augenblick verweile doch, du bist so schön. Wenn dann was nicht funktioniert kann’s ja der IT-Honk fixen.

Manchmal denke ich mir, warum sollten nicht gerade diese Leute mal ner Honeypod-Attacke erliegen inclusive 0900 SMS.

Ich reise momentan ein wenig rum und ich hatte in meinem heutigen Hotel ein WEP2-WLAN mit Router der das Standartpasswort verwendet. Hey Sorry, da hab ich kein Verständnis. Vor allem wenn alles in einem Netzwerk hängt, inclusive Rechner mit Banking, Kundendaten etc. dran hängen. Ab morgen werden die Aufrüsten, aber wo leben wir.

Dadurch dass Sicherheitslücken aufgedeckt werden, wird etwas weiterentwickelt. Solche Dinge ins Netzt zu stellen ist oft die einzige Möglichkeit die Leute aufzuwecken. Apple wurde über die Lücke informiert, daher wird nachgebessert. Automatisch anzunehmen, dass Firmen etwas fixen ist ein Trugschluss. Gerade im Fall Apple hat es beim iPhone5 kurz gedauert bis man die BetreiberConfig und die richtige Funktionsweise mit den LTE-Funktürmen abgestimmt hat und das nur weil sehr viele private Personen im Sec.Bereich Daten gesammelt haben, damit das Problem eineschränkt werden konnte. Andernfalls hätte man sicherlich länger warten müssen.

Verstehe nicht warum es möglich sein muss, in 50 Sekunden tausende Passwörter auszuprobieren. Warum blockt das iPhone nicht nach bestimmten Massenanfragen (z.B. ab der 5. Anfrage innerhalb 5 Sekunden) und gibt ab dann nur noch FALSE zurück?

weil das iphone damit nichts zu tun hat… es reicht den 4way-handshake zu dumpen und zu bruteforcen. der handshake passiert wenn sich ein gerät zum hotspot verbindet. ist ein gerät bereits verbunden, kann man ein deauth paket senden dass die verbindung unterbricht und sich der client zum hotspot neu verbindet… et voila.

..und genau hier stelle ich die Aussagen der ach so schlauen Cracker in Frage: auch 4 AMD Radeon können nur so schnell sein wie es die WLAN-Kommunikation hergibt. IMHO ist das eine bescheuerte Milchmädchenrechnung Es dauert deutlich länger, weil die Verbindung ständig neu probiert werden muss. Das ist was vollkommen anderes als eine Datei per Brute-Force zu knacken.

techland…scheint etwas übertrieben…du hast nicht verstanden wie der kram funktioniert und laberst müll. wenn ich den handshake aufgezeichnet habe, brauche ich kein wlan mehr. der handshake ist der angriffsvektor. leute leute… und das geht bei jedem hotspot mit psk, selbst mit mac beschränkung, die mac kann man nämlich einfach spoofen… und wenn die implementierung der wlan sicherung fehlerhaft ist wie bei einigen easyboxen und speedports, braucht man nichtmal den handshake…

Mal eine kurze Umfrage: Wer von euch würde ein Cluster aus 4 AMD Radeon HD 7970 mit in den Zug nehmen nur um das WLAN-Passwort eines iPhone-Users eine Reihe weiter hinten zu knacken?

Die Kernaussage, dass die Passwörter unsicher sind, ist zwar richtig, aber bei einen mobilen Angriff von einen Cluster von Grafikkarten auszugehen ist auch etwas realitäsfern.

das kannste auch auf nem subnotebook bruteforcen, dauert dann statt 50 sekunden eben 10 minuten, wass es auch nicht sicherer macht… zumal sicherheit von der leistung der hardware abhängig zu machen eh dem krypto gedanken widerspricht…

und außerdem braucht man auch zu hause keine rechenpower mehr sondern lädt den kram in die cloud und lässt dort rechnen, ist billiger und um die ein oder andere potenz schneller…

danke für den Hinweis! wenn ich in der Nähe von leistungsfähigen Hochleistungsrechnern aufhalte, die nur hacking Aufgaben haben, schalte ich meinen hotspot ab.