The Introspection Engine

Gegen staatliche Lauschangriffe: iPhone-Implantat von Edward Snowden

Zwar existiert bereits ein erster Prototyp, die jetzt vorgestellte Introspection Engine des Whistleblowers Edward Snowden ist zum aktuellen Zeitpunkt jedoch noch eher ein akademisches Gedankenspiel, denn ein fertiges Zubehör-Produkt.

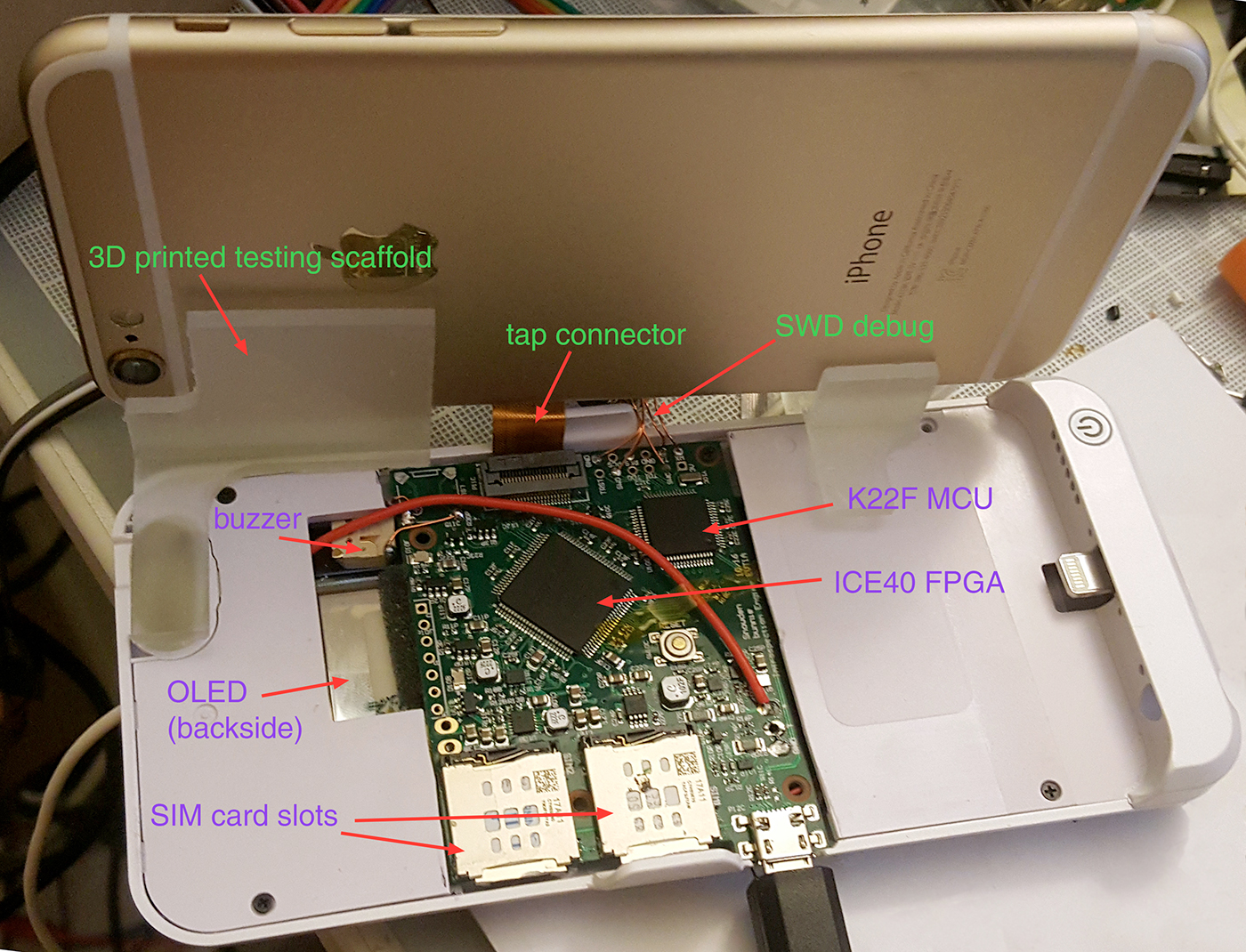

Zusammen mit dem Hardware-Experten Andrew Huang hat Snowden ein iPhone-Case entworfen, das direkt mit der Hauptplatine des Apple-Handys verbunden ist und alle Module zur drahtlosen Kommunikation überwacht – also den LTE-Chip, das Bluetooth-Modul, GPS und WLAN.

Der kleine Hardware-Rucksack soll sicherstellen, dass Geräte die sich gerade im Flugmodus befinden, keine Kommunikationsversuche mit der Außenwelt starten und richtet sich vornehmlich an Journalisten, die ihre iPhone-Modelle stellenweise als „Silent Phone“, also lediglich zum Befördern von Daten einsetzen.

Snowden vertraut der Hardware nicht und will so sicherstellen, dass gefährdete Reporter keine kompromittierten Geräte nutzen.

Our work proposes to monitor radio activity using a measurement tool contained in a phone-mounted battery case. We call this tool an Introspection Engine. The Introspection Engine has the capability to alert a reporter of a dangerous situation in real-time. The core principle is simple: if the reporter expects radios to be off, alert the user when they are turned on.

Das kürzlich veröffentlichte Paper zur Introspection Engine könnt ihr hier begutachten. Die Design-Ziele, die Snowdens Projekt verfolgt haben wir im Anschluss notiert.

Die 8 Grundsätze der Introspection Engine

- Completely open source and user-inspectable (“You don’t have to trust us”)

- Introspection operations are performed by an execution domain completely separated from the phone’s CPU (“don’t rely on those with impaired judgment to fairly judge their state”)

- Proper operation of introspection system can be field-verified (guard against “evil maid” attacks and hardware failures)

- Difficult to trigger a false positive (users ignore or disable security alerts when there are too many positives)

- Difficult to induce a false negative, even with signed firmware updates (“don’t trust the system vendor” – state-level adversaries with full cooperation of system vendors should not be able to craft signed firmware updates that spoof or bypass the introspection engine)

- As much as possible, the introspection system should be passive and difficult to detect by the phone’s operating system (prevent black-listing/targeting of users based on introspection engine signatures)

- Simple, intuitive user interface requiring no specialized knowledge to interpret or operate (avoid user error leading to false negatives; “journalists shouldn’t have to be cryptographers to be safe”)

- Final solution should be usable on a daily basis, with minimal impact on workflow (avoid forcing field reporters into the choice between their personal security and being an effective journalist)

Cool.

Echt cooles Tool!

Wäre das nicht was für die zahlreichen an gehackten Androids da draußen?

Nein, das hat extra einen Lightning Anschluss ;)Das iPhone ist aktuell für Leute mit höherem Sicherheitsbedürfnissen die erste Wahl. NSA und Co. hält das aber auch nicht ab. Dieses Ding kann nur feststellen, ob Daten gesendet werden, wenn nicht gesendet werden sollte. Wenn du Apples Cloud-Dienste oder Android nutzt, bist du eh durchschaubar. Dann ist dieses Tool sinnlos.

Das mit den Cloud-Diensten stimmt doch gar nicht – Warum machst du anderen Angst wo sie unbegründet ist?

Wieso stimmt das nicht? Apple betont immer, dass die sich an amerikanisches Recht halten. Die Geheimgerichte haben da doch alle Befugnisse zur Überwachung von Ausländern verlängert. Also sind alle Daten in der Cloud für die Einsehbar. Wer glaubt, dass Daten, die irgendwo in der Cloud liegen, sicher sind, der kennt sich da nicht aus.

@“Dieter“: Du kennst dich mit Clouds und dem nötigen Rechtswissenschaft anscheinend nicht aus (gefährliches Halbwissen). Dieses Buzzword Clouds heißt nicht, dass alle gleich sind, nur weil es ein Allgemeinbegriff gib für ein „dynamische skalierbares Rechen-/Rechnersystem (oder Systeme per Netzwerk verbunden)“. Z.B. sind so ziemlich alle Kommentatoren Menschen. Nach deiner Logik müssten wir alle gleich sein, oder? Paradoxon erkennbar? :) (Übrigens würde eine Kommentarmöglichkeit kaum Sinn ergeben, da jeder gleich ist. :) )

Je nachdem, wo die Clouds sind, gilt das entsprechende Landesrecht (z.B. Microsoft hatte in der USA geklagt, dass es aus ihrer Cloud, die für Europäer in Irland ist, Daten den US-Behörden geben solle – theoretisch bekam Microsoft recht, aber praktisch ist natürlich fraglich, wie es gehandhabt wird – laut einem anderen Urteil sollen die Daten in der ausländischen Cloud in ihre US-Cloud kopiert werden und dann wäre es legal, dass US-Dienste Daten einfordern können).

Wegen dem letzten Wissen in letzter Klammer muss man leider davon ausgehen, dass Firmen, die einen Sitz in der USA haben und dort Rechnersysteme wie Clouds betreiben, dass sie wegen einer nsl zur stillschweigenden Mitarbeit verpflichtet werden können.

Wenn z.B. die Cloud in der Schweiz ist und die Firma keinen Sitz in der USA hat (kann dann natürlich Kunden aus der USA haben!), dann sind nsl nicht erlaubt (die USA versucht es zwar dennoch oft, aber häufig bleiben sie natürlich unbeantwortet oder werden abgewiesen).

Weshalb Schweiz sicherer als Deutschland? Internetüberwachung ist in der Schweiz ihrem Geheimdienst inzwischen auch erlaubt. Aber in Deutschland darf z.B. das BKA die Server beschlagnahmen. Das ist in der Schweiz weiterhin nicht möglich. Wegen der Internetüberwachung ist es nun schwieriger Metadaten zu verheimlichen oder zu verstecken.

Zudem: Wenn man Apple-Cloud nutzt, heißt es nicht, dass man dort alles nutzen muss. Bei Anroid ist es schwieriger weniger von der Google-Cloud zu nutzen (die Sperren absichtlich einen von Funktionen aus, nur weil man gewisse andere Funktionen nicht in der Cloud nutzen möchte, jedoch diese Funktionen mit den anderen Funktionen nichts miteinander zu tun haben, also friss oder stirb).

Aber wie ich unten schon erwähnt habe: Ein schalldichter gut ausgebauter Faradayscher Käfig wäre besser und universaler.

Entschuldige, aber deine Ausführungen klingen wie die eines verwirrten Professors und ergeben im Zusammenhang teilweise keinen Sinn. Im Prinzip lieferst du ja schon die Argumente für meine Aussage, dass Daten nicht sicher sind, die in der Cloud liegen. Um wirkliche Sicherheit zu gewährleisten müsste man alles Kontrollieren. Vom Endgerät, das die Daten erfasst, bis zum Server auf dem die Daten gespeichert werden.Im Falle der USA haben wir ja ganz gute Hinweise, wie es da abläuft. Aber die Weltraumtheorie des BND zeigt ja schon, wie es hier in Deutschland mit den Gesetzen gesehen wird. Ich bleibe dabei: Keine Cloud ist sicher. Manche sind sicherer (Microsoft z.B. bietet seine Dienste in Deutschen Rechenzentren über einen Datentreuhänder an), aber wirklich sicher ist das auch nicht. Erstmal müsste man denen Vertrauen, dass wirklich alles so ist, wie beschrieben, und dann können die Daten immer noch auf dem Weg dahin abgefangen werden. Und bei begründetem Verdacht ist hier auch eine Herausgabe zu erwirken.

@“Dieter“: Dann lies bitte meinen Beitrag noch einmal durch. Dir kommt wohl der Beitrag vermutlich verwirrend vor, weil du es nicht ganz verstehst. Damit mein ich nicht, dass du es nicht verstehen kannst, sondern in manchen Bereichen hast du anscheinend falsche Vorstellungen, weshalb bei dir Einzelnes verwirrend vorkommt. Bitte teile mit, was verwirrend für dich ist. Dann könnten wir klären, in welchen Bereichen du andere Vorstellungen hast und wir uns etwas missverstehen. Dem anderen Dinge zu unterstellen, wie du es jetzt machst, ist beleidigend und daher destruktiv. Wenn ich nicht so kulant wäre, würde ich mit dir deswegen nicht sprechen wollen.

Was dir anscheinend nicht klar ist: Es gelten für die Cloud die Gesetze, in dessen Land die Cloud ist. Ich weiß leider nicht genau, ob die USA Daten einfordern kann, nur weil ein Firmensitz in deren Land ist und/oder eine gleichwertige Cloud in deren Land ist. Rechtlich sicherer ist, dass dann die Firma nur in diesem Land ist.

Wenn es richtig verschlüsselt ist mit gute Ende-zu-Ende-Verschlüsselung, dann ist es *piep*egal, wo die Daten lagern. Der Standort ist nur wichtig, um möglichst viele Metadaten zu verheimlichen oder zu verstecken.

Ich habe gesagt, dass deine Ausführungen wie die eines verwirrten Professors klingen, nicht das die mich verwirren. Dabei ging es mir primär gar nicht um die Inhalte, sondern um den Aufbau deines Kommentars. Ich erkläre dir das einfach mal Satz für Satz an deinem Text:

„Du kennst dich mit Clouds und dem nötigen Rechtswissenschaft anscheinend nicht aus (gefährliches Halbwissen)“ -> Neben dem Grammatikfehler (dem->der) ist es hier der Einschub „(gefährliches Halbwissen)“, der den Text so klingen lässt. Diese Erklärung scheint dir in dem Moment einfach in den Kopf gekommen zu sein. Aber entweder kenne ich mich da nicht mit aus, oder ich habe ein gefährliches Halbwissen.

„Dieses Buzzword Clouds heißt nicht, dass alle gleich sind, nur weil es ein Allgemeinbegriff gib für ein „dynamische skalierbares Rechen-/Rechnersystem (oder Systeme per Netzwerk verbunden)“.“ -> Hier ist erstmal natürlich wieder der grammatikalische Fehler (gib->gibt), der das lesen erschwert. Dann kommt der Aufbau des Satzes hinzu. Du hast deine Erklärung für Cloud mit der Verschachtelung von Klammern und Anführungszeichen als Nebensatz in die Erklärung mit reingebracht, dass nicht alle Clouds gleich sind. Ohne diese unnötige Erklärung wäre der Satz verständlicher gewesen.

„Z.B. sind so ziemlich alle Kommentatoren Menschen.“-> Das ist auch wieder kein richtiger Satz.

„Nach deiner Logik müssten wir alle gleich sein, oder?“ -> Der Zusammenhang ist hier überhaupt nicht erkennbar. Natürlich sind so ziemlich alle Kommentatoren Menschen. Aber warum müssten wir nach meiner Logik alle gleich sein? Und wen meinst du jetzt mit wir? Ich habe der Datenspeicherung in der Cloud unterstellt, dass die unsicher ist. Auf die Gruppe der Kommentatoren übertragen, würde ich jetzt einfach mal unterstellen, dass die alle in der Lage sind zu kommunizieren.

„Paradoxon erkennbar?“->Nein. Ein Paradoxon ist etwas in sich widersprüchliches. Das Beispiel ist aber nicht paradox, der Widerspruch entsteht erst durch das externe Wissen, das nicht alle Menschen gleich sind.

“ (Übrigens würde eine Kommentarmöglichkeit kaum Sinn ergeben, da jeder gleich ist. :) )“-> Es wäre zwar richtig, dass eine Kommentarmöglichkeit dann sinnlos wäre, aber das schweift extrem vom Thema ab und baut ja nur noch auf dein Konstrukt auf, was vorher schon zu viele Fehler hatte.

„Je nachdem, wo die Clouds sind, gilt das entsprechende Landesrecht (z.B. Microsoft hatte in der USA geklagt, dass es aus ihrer Cloud, die für Europäer in Irland ist, Daten den US-Behörden geben solle – theoretisch bekam Microsoft recht, aber praktisch ist natürlich fraglich, wie es gehandhabt wird – laut einem anderen Urteil sollen die Daten in der ausländischen Cloud in ihre US-Cloud kopiert werden und dann wäre es legal, dass US-Dienste Daten einfordern können).“-> Du hast hier fast einen kompletten Absatz, der zwei Interessante Verfahren beschreibt, in einen Nebensatz gesteckt.

„Wegen dem letzten Wissen in letzter Klammer muss man leider davon ausgehen, dass Firmen, die einen Sitz in der USA haben und dort Rechnersysteme wie Clouds betreiben, dass sie wegen einer nsl zur stillschweigenden Mitarbeit verpflichtet werden können.“-> Erstmal wieder so ein langer Satz. Wenn deine Aussage sich auf den vorherigen Satz bezieht, musst du da nicht drauf verweisen. Aufgrund der Tatsache, dass es so ist, muss man davon ausgehen, nicht wegen dem Wissen.

„Wenn z.B. die Cloud in der Schweiz ist und die Firma keinen Sitz in der USA hat (kann dann natürlich Kunden aus der USA haben!), dann sind nsl nicht erlaubt (die USA versucht es zwar dennoch oft, aber häufig bleiben sie natürlich unbeantwortet oder werden abgewiesen).“-> Dein Satz enthält hier wieder mehrere Nebensätze, die teilweise noch in Klammern eingebettet sind. Ob die USA wirklich NSL an Firmen schicken, auf die die keinerlei inländischen Zugriff haben, da die da noch nicht mal einen Sitz haben, ist fraglich. Das diese dann abgewiesen werden ist verständlich, die Nichtanwendbarkeit der Verschwiegenheitsklausel würde dem Ziel der NSL allerdings entgegenwirken.

„Weshalb Schweiz sicherer als Deutschland?“-> Erstmal ist das wieder kein richtiger Satz. Dann ist die Frage, warum du das jetzt einfach so fragst. Im vorherigen Absatz hast du ein Beispiel aus der Schweiz genannt, aber diese Überleitung ist vom Stil her sehr fragwürdig.

„Internetüberwachung ist in der Schweiz ihrem Geheimdienst inzwischen auch erlaubt.“-> Noch so eine grammatikalische Meisterleistung. Niemand sollte Aufgrund seiner sprachlichen Defizite von der Diskussion ausgeschlossen werden. Ich bin ja auch nicht wirklich gut darin. Aber ich möchte hier ja erklären, warum du in meinen Augen wie ein verwirrter Professor klingst.

„Aber in Deutschland darf z.B. das BKA die Server beschlagnahmen.“-> Nicht schön geschrieben, aber OK.

„Das ist in der Schweiz weiterhin nicht möglich.“-> Schweiz->Deutschland->Schweiz Hier wäre ein Nebensatz angebracht gewesen.

„Wegen der Internetüberwachung ist es nun schwieriger Metadaten zu verheimlichen oder zu verstecken.“-> Das stimmt, aber es ging doch um Daten. Eine Aussage zu den eigentlichen Daten hast du hier gar nicht getroffen.

„Zudem: Wenn man Apple-Cloud nutzt, heißt es nicht, dass man dort alles nutzen muss. Bei Anroid ist es schwieriger weniger von der Google-Cloud zu nutzen (die Sperren absichtlich einen von Funktionen aus, nur weil man gewisse andere Funktionen nicht in der Cloud nutzen möchte, jedoch diese Funktionen mit den anderen Funktionen nichts miteinander zu tun haben, also friss oder stirb).“-> Das ist schön, dass man bei Apple besser selektieren kann, aber es ging doch um Clouds allgemein. Bei Apple und Google sind wir uns ja einig, dass man denen Aufgrund ihrer Herkunft nicht trauen kann.

Eine Ende zu Ende Verschlüsselung ist sicherlich eine gute und recht sichere Idee. Da sind die Daten nicht sicher, die in der Cloud liegen, aber die können da nichts mit anfangen.

@“Dieter“: Warst du früher @“Ouzo“, der auch @“Rainer“ war? Zumindest gibt es mehrere Hinweise dafür.

Da ich eine Deadline einhalten muss, kann ich evtl. nicht ganz auf deinen langen Kommentar mit einigen falschen Interpretationen und einigen Unterstellungen antworten, aber hoffentlich habe ich es zumindest weitestgehend erreicht

Nur kleine Anmerkungen: „gib“ ist kein grammatikalischer Fehler. Es ist ein Tappfehler und Autocorrect erkannte nicht, dass ich „gibt“ schreiben wollte (so schlau sind Korrektoren nicht). Dass ich „dem“ statt „der“ schrieb, kann nur ein „grammar nazi“ bemängeln. :) Offenbar weißt du nicht, dass der Dativ dem Genetiv sein Tod ist. Zudem sind wir auf keiner engstirnigen Seite, wo jede kleine Abweichung bemängelt wird. Solange etwas verständlich ist, weißt darauf evtl. nur scherzhaft hin. Aber sonst weist man nur darauf hin, wenn es missverständlich ist. Das „Falsche“, was verständlich ist, ist dann nur Neologismus. Auch Nicolas würde sich über z.B. unübliche Flexionen als Germanistik-Student natürlich nicht beschweren. Übrigens heißt es „der das Lesen erschwert“, was mich allerdings nicht verwirrt im Gegensatz zu dir. Das ist schade.

Du sagst, „das ist schon wieder kein richtiger Satz“. Dann erkläre doch bitte, warum es kein richtiger Satz sein soll, statt nur zu behaupten. Es hat ein Prädikat, Substantiv und Objektiv mit Adjektiven u.s.w.. zudem: Nur jemand mit dem Intellekt eines Schülers beschwert sich über Rechtschreib- oder Grammatikfehler, auch wenn der Satz verständlich ist. Ein Schüler lernt dann in der Regel nur, dass es ein richtig oder falsch gibt. Dass es viele Grautöne gibt, wird einem nicht gelehrt und teilweise nach Gutdünken angestrichen.

Mich wundert es, dass du die Analogie nicht siehst. Wenn du behauptest, dass alle Clouds gleich sind, dann sind nach deiner Logik alle Kommentatoren gleich. Das sagst du aber nicht. Und das ist dann die Paradoxie. Ist dies nun verständlich?

Deine Unterstellung, dass alle Clouds gleich sind, was du wiederholst, ist vollkommen falsch. Es kommt auf die Lage der Firma, der Cloud und deren Ableger, Abteilungen etc. an, aber nicht, ob sie eine „ominöse Cloud“ nutzen.

Dass ich in Klammern noch zusätzlich etwas schrieb, sollte für mehr Klarheit sorgen, die dies noch nicht wissen. Dass es bei dir für das Gegenteil sorgt, konnte ich nicht erahnen. Nicht jeder Leser ist gleich. Und da es hier sozusagen anonym ist, kann ich auch nicht wissen, welche Person sich hinter dem Namen versteckt und sich so leicht verwirren lässt. :)

Zu deiner Anprangerung „mehrere Nebensätze“: Es ist ein Bedingung und danach die Folgerung, was der Hauptsatz ist. Das ist also wieder eine falsche Einschätzung deinerseits, was du mir vorwirfst. Dass dir nicht klar ist, weshalb ich diese Frage stelle, wundert mich auch etwas, da du behauptest dich mit Grammatik, Rechtschreibung und Stilmitteln auszukennen. Diese Frage soll ausdrücken, was sich der Leser evtl. stellt. Direkt danach erfolgt die Antwort. Dass dir das Stilmittel fragwürdig erscheint, zeigt deine mangelnde Kenntnis von Goethe.

Dass du dich wunderst, warum ich von Metadaten spreche, wundert mich sehr. Da du meinst, dass der Standort für die Daten angeblich wichtig sei, erwiderte ich, dass es nicht so sei. Nebenbei erwähnte ich, damit es für dich klarer wird, dass der Standort erst dann wichtig wird, wenn es um das Verheimlichen oder verstecken der Metadaten sei. Dass dies verwirrt, hätte ich nicht vermutet.

Diese Ende-zu-Ende-Verschlüsselung ist keine Idee, sondern wird teilweise verwendet wie z.B. in iMessage. Fraglich ist nur, wie sauber es implementiert wurde. Bei WhatsApp (wenn beide Clients diese Ende-zu-Ende-Veschlüsselung unterstützen) kann der öffentliche Schlüssel entweder oft oder immer problemlos ausgetauscht werden (da WhatsApp nicht im SiurceCode existiert und kaum entkompilierbar ist, weiß man nicht genau, obsie für eine NSA-freundliche Implementation sorgten, so dass es immer möglich ist, sonst kann man unter Setting eine „Nachwarnung“ einstellen). Auch bei der Passwortverwaltung wird dies eingesetzt. Für den Großteil der Daten wird nur die eigene asymmetrische Verschlüsselung, weshalb die Daten prinzipiell dort unverschlüsselt lagern (technisch sicherlich zwar verschlüsselt, aber Apple hat den privaten Schlüssel um die Daten in Klartext zu lesen – diese können dann von der NSA z.B. eingefordert werden).

Dass Apple mit Ende-zu-Ende-verschlüsselten Daten nichts anfangen kann, stimmt auch nicht. Absolut jede Verschlüsselung kann man brechen. Das muss so sein, da Entschlüsselung mit Verschlüsselung deterministisch sein muss. Nur sollte die Verschlüsselung gut bzw. stark genug sein und der zuständige Algorithmus fehlerlos implementiert sein. Wenn dies der Fall ist, dauert das Berechnen der Entschlüsselung möglichst lange. Wenn es so lange ist, dass ein Klartext dieser Daten nach dieser Zeit kein Problem mehr ist, dann ist die Verschlüsselung gut genug. Deshalb geht manchmal die Angst um, falls es zu einem nahen Zeitpunkt Quantencomputer existiert.

Hoffentlich ist jetzt einiges klar geworden. Im schlimmsten Fall habe ich zu mehr Verwirrung gesorgt. Ich würde gerne deine ungefähre Bildung und Bereich erfahren, damit ich mich vielleicht weiß, wie ich evtl. besser antworten sollte.

Du schweifst wieder extrem ab. Die vielen Grammatikfehler hätte ich normal nicht erwähnt. Ich wollte dir nur erklären, warum dein Text so für mich nach einem verrückten Professor klingt. Hier ist es ja schon wieder so. Ich habe doch nie geschrieben, das alle Clouds gleich sind.Für mich ist das Thema jetzt beendet. Du gehst ja gar nicht auf das ein, was ich geschrieben habe.

Das ist ja interessant, ich wollte bei einem anderen Kommentar zu den Straßennamen in den Kommentaren einen Scherz machen und habe „Pennsylvania Avenue 1600“ mit dem Namen Donald geschrieben. Das hat nicht funktioniert. Ich dachte, das lag an geänderten Namen. Hier hat das dann doch funktioniert, unter dem Namen zu schreiben.

Hüpf, richtig antworten kann ich noch nicht, aber werde demnächst ausführlicher antworten wegen der vielen Unterstellungen (und @“Peter“ und @“Dieter“ scheinen dieselbe Person zu sein, dich selbst mehr Recht geben will vor anderen).

Es geht darum, dass noch niemand ein iPhone X haben kann und auf der referenzierten Seite (ich fand nicht die Seite mit dem genauen Zitat, weshalb ich mir nicht erlaube zu behaupten auf was du referenziert). Und die Übersichtsseite gibt nur eine Übersicht, aber nichts genaues. Du wirfst mir Dinge vor zu wissen, die du nicht wissen kannst. Deshalb rede ich von Halbwissen. Was ein halbes Wissen ist, sage ich absichtlich, weil es nicht genau definiert ist. Also man kann von naheliegenden Bereichen alles wissen, aber wenn wie jetzt fast nichts wissen kann über dem naheliegenden Bereich, dann nennt man es Halbwissen, auch wenn viel weniger Wissen nötig ist um sich in diesem Bereich auszukennen.

Bis bald!

Oh Autocorrect, ich hasse dich! Hmpf statt Hüpf!

Also unter @Ouzo, @Rainer, @Dieter, @Peter, @Dieter, @Donald u.s.w. ist anscheinend die gleiche Person … (wer verwundert ist: Es ist eine Lüge, dass man einen festen Account hat. Man kann ständig wechseln. Nur auf der gleichen Blogseite darf man nicht einen vorhandenen Namen mit anderer E-Mail-Adresse verwenden, außer es wird zufällig doch freigegeben)

Hm, ich habe nun doch wieder eine Daedline, weshalb ich mir doch nicht viel Mühe geben kann alles einzeln kleinkariert zu beantworten, was du wolltest, wobei es sowieso eher unnötig ist, da dies oft nur ein Bemängeln von angeblichen Grammatikfehlern ist, die oft nur Tappfehler sind (Tippfehler auf dem Touch Keyboard). Und diese Fehler haben natürlich nichts mit Grammatik zu tun.

Es ist gelogen, dass ich auf nichts eingangen bin, was du geschrieben hast. Einige unwichtige Fehler habe ich zusammengefasst beantwortet und ihnen dir zuliebe weniger Beachtung geschenkt. Denn solange eine Aussage verständlich ist, führt eine Korrektur (falls nicht als gut gemeinter Hinweis gekennzeichnet oder man sich selbst ironisch als „grammar nazi“ bezeichnet) zu der Vorstellung, dass dies sicherlich ein frustrierter Schüler ist, der seinen Frust durch Lehrer auf andere weiterleiten will. Diese Vorstellung wollte ich nicht betonen.

Was meinst du, wie viele Fehler im akademischen Bereich hinsichtlich Sprache sind, zumal non-native Speakers beide auf Englisch kommunizieren und sich immer wieder Stilblüten und missverständliche Sätze leisten? Wenn man damit Probleme hat und man das (zugegeben einfache) Abitur bewältigt hat, der sollte sich Gedanken über seinen Geisteszustand machen.

Ärgerlich ist, dass ich dir Wissen vermitteln wollte, die du aber komplett ignorierst.

Dass die Bezeichnung „Halbwissen“ so ärgert und du es als „halbes Wissen“ interpretierst, deutet auch darauf hin, dass die Lesekompetenz nicht weit genug ist. Diese Interpretation ist falsch und wird eher von Leuten gemacht, die nur unteres Schulniveau haben. Das hatte ich zuerst bei dir nicht erwartet, aber irren ist immer möglich.

Ich find das ehrlich gesagt unfair. Apple reisst sich den Arsch auf um zu verhindern das Staaten hnd Hacker an Daten kommen, weigert sich seit Jahren ein Hintertürchen zu implementieren und dann kommt Snowden mit sowas? Im wesentlichen sagt er damit doch nur: Apple kann ma nicht trauen, kauft mein Zubehör! Ich finde das völlig daneben.

Inwiefern kann man bei zusätzlicher Sicherheit daneben liegen? Bosch bringt ein ABS für Elektrofahrräder, daher sollen die Fahrer nach deiner Logik gefälligst keinen Helm tragen?

Es gibt Sachen im Leben, da ist ein zusätzliches + immer besser..

Nicht alles was hinkt ist auch ein Vergleich!

Äpfel und Birnen

ABS … HELM? Ich hätte das eher mit Stützrädern verglichen! :-D „Nur weil du Stützräder an das Fahrrad deines Kindes anbringst, sagst du trotzdem nicht, dass er keinen Helm tragen soll“

Wer sagt denn nicht, dass Snowden wieder für das FBI arbeitet und sein Zubehör mit anderen Hintertürchen bestückt ist? Ich fände das wäre richtig geil! :-D D

Nein @“KatoX“, auch bei Stätzrädern ist ein Helm sinnvoll (vor allem bei Kleinen), weil z.B. sein kann, dass der Kleine unvermittelt in eine Gegenfahrbahn lenkt und dann gegen ein anderes Gefährt stößt. Was bringen dir da die Stützräder? Also auch dein Vergleich humpelt gewaltig. :)

Da du eine Verschwörung hervorrufen willst: Warum denkst du nicht, dass Snowden nun für GRU arbeitet und dieses Teil, wenn es das Telefon überwachen soll, nicht auch den Benutzer überwacht? Das wäre doch viel logischer. :)

Übrigens: Der Bösewicht von Despicable Me (Ich – einfach unverbesserlich) heißt Gru. Der Film ist aus der USA. Dass er wie der russische Geheimdienst heißt, ist vermutlich Absicht. Bei James Bond Filmen waren die Bösewichte Deutsch, danach Russisch, jetzt Chinesisch …

Ich war nicht dabei als Apple sich den Arsch aufgerissen hat. Und es ist mir auch völlig egal. Wir müssen Apple vertrauen, der Hülle laut Beschreibung nicht. Und ja, solange wir nicht Open Source und reproduzierbare haben können wir nicht vertrauen.

Ich werde mir sowas nicht kaufen, wie 99% der Bevölkerung auch nicht. Aber für Leute die Angst vor Verfolgung haben (müssen) ist Vertrauen auf Firmen am anderem Ende der Welt unsinnig.

Man kann es mit einem schalldichten gut ausgebauten Faradayschen Käfig aber richtig sicher und viel billiger haben. :)

Ich hab doch nichts zu verheimlichen !!*duckweg*

hast du den artikel gelesen? nein, dann danke fürs kommentar.

es geht um journalisten …

Kennst du ihn?

Nein? Dann danke ebenso!

Das Case informiert nur über Kommunikation, die tatsächlich stattfindet. Wer in derart sensiblen Bereichen Arbeitet, dass man sich vor einer Kompromittierung des iOS schützen muss, sollte sein Telefon gleich ganz daheim lassen. Denn eine Wanze ist es so oder so. Und zu wissen, dass das Handy gerade geortet wird, hilft einem auch nicht viel weiter, wenn die Predator-Drohne schon über einem Kreist.

Zum Implantat: Sehr interessant um damit zu testen, ob man tatsächlich vertrauen kann. Snowden sagte von Anfang an, dass man absolut nichts vertrauen sollte, weshalb so etwas durchaus verständlich ist. Mich wundert es aber, dass er Tails („USB Stick OS“) und Qubes OS nutzt. Diese Systeme kann man nicht absolut kontrollieren, weil formale Beweise für Fehlerfreiheit viel zu lange dauern würden und daher nahezu unmöglich wäre (und die Hardware gehört schließlich auch dazu ! Und die Hardware selbst hat ab einer gewissen Komplexität auch eine Firmware, wobei Komplexität schon z.B. bei Akkus sein kann – siehe Firmware-Updates für die Akkus der MacBooks). Also auch er muss bis zu einem gewissen Maß vertrauen. Und er hat am Anfang Hong Kong vertraut. Aber von diesem Ort raten (richtige) Anwälte ab, wobei Snowden wohl mehr Interna der NSA und „befreundeten“ Organisationen kannte und daher wusste, dass Sie Hong Kong kaum beobachteten.

Sicherheit: Mich wundert, dass niemand auf diese Idee kommt, auch wenn man kein Spion ist oder sich intensiver mit Sicherheit und Technik beschäftigt hat, dass man einen Faradayschen Käfig nutzen könnte. Es reicht aus, dass man Gymnasiast war. Evtl. lernt man dies auch als Realschüler (man lernte dies vor der 10. Klasse, was gleichbedeutend mit mittlerem Schulabschluss ist). Schon dort hat man in Physik gelernt, dass es so etwas wie einen Faradayschen Käfig gibt. Er schirmt zwar nicht absolut ab, was man denken könnte (darauf wird im englischen Wikipedia-Artikel hingewiesen, aber nicht im deutschen Artikel, was hoffentlich hinzugefügt wird (kann ich momentan leider nicht selbst)!), aber schon einfache Käfige können gut abschirmen (im englischen Artikel gibt es ein Bild von so einem Beutel). Und wenn der Käfig gut genug ist, kann es alles abschirmen, was dieses Implantat delektierende können soll. Da kann einem egal sein, ob das Gerät versucht Bluetooth, WLAN, GSM, UMTS/3G, LTE/4G, 5G oder ähnliches versucht zu nutzen. Und es ist viel billiger als so ein Gerät. Snowden selbst meinte, man soll überhaupt niemandem Vertrauen. Warum verlangt er nun, dass man sich umständlich kontrolliert, ob das Vertrauen im Gerät gehalten wird, anstatt „alles“ gleich zu kontrollieren?

Man sollte beachten: Das Gerät könnte von sich aus, wenn es merkt, dass es in einem Käfig ist, das Gesprochene aufnehmen und anschließend, wenn es wieder Kontakt haben kann , das Aufgenommene senden. Aber dieses Problem wäre auch bei diesem Implantat. Wegen dem Implantat könnte das Gerät nicht erkennen, dass es selbst beobachtet wird und sich nicht in einem Käfig befindet, weshalb das Implantat interessant ist, um das Gerät besser zu untersuchen. Dieses Implantant kann nicht erkennen, ob das Gerät aufnimmt, oder? Insofern liefert dieses Implantat nur scheinbare Sicherheit.

Also wer wirklich sicher gehen will, der steckt das Gerät in einen schalldichten gut ausgebauten faradayschen Käfig. Das ist viel sicherer, weil dann kein Vertrauen nötig ist, und es deutlich billiger ist.

Link zum Wikipedia-Artikel folgt im nächsten Post (alle Beiträge mit Links zu externen Seiten werden automatisch blockiert und müssen dann manuell freigeschaltet werden), was man aber natürlich selbst suchen kann (ist also nur freundlich gemeint, aber nicht nötig für den, der sich mehr informieren möchte).

https://en.wikipedia.org/wiki/Faraday_cage

(englischer Artikel, weil er momentan zu Zeit meines Posts mehr Details als der deutsche Artikel enthielt)

Interessanter Gedankengang.

tl;dr?