Keine Kundendaten betroffen

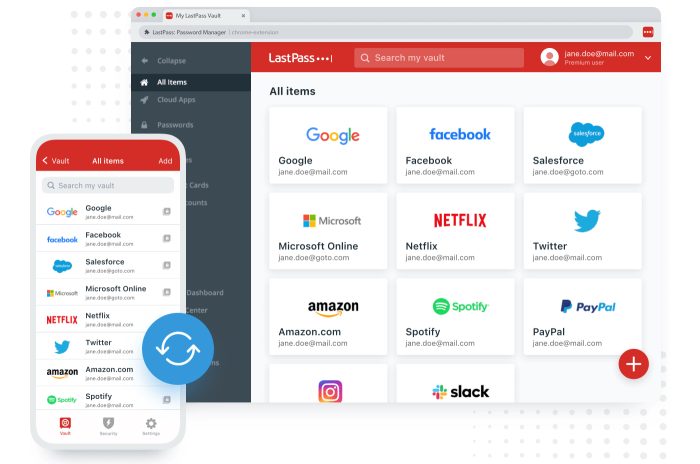

Fremdzugriff beim Passwort-Manager LastPass

Beim Passwort-Manager LastPass ist es vor zwei Wochen zu einem sicherheitsrelevanten Zwischenfall gekommen. Die Entwickler betonen allerdings, dass keine Nutzerdaten davon betroffen sind.

In einem Blog-Eintrag hat LastPass erste Details zu dem Vorfall veröffentlicht. Dem zufolge hatte ein unbekannter Angreifer über ein kompromittiertes Entwicklerkonto Zugriff auf Teile der Entwicklungsumgebung des Passwort-Managers. Dabei wurden sowohl Teile des Quellcodes der Anwendung als auch verschiedene proprietäre technische Informationen von LastPass entwendet. Auf die Funktion der Produkte und Dienstleistungen von LastPass habe dies allerdings keinerlei Einfluss.

Im Anschluss an die Entdeckung habe man alle nötigen Maßnahmen ergriffen, um den Fremdzugriff zu unterbinden. Damit verbunden seien die allgemeinen Sicherheitsmaßnahmen verbessert worden und man habe ein führendes Unternehmen für Cybersicherheit und Forensik damit beauftragt, den Zwischenfall zu untersuchen.

LastPass hat darüber hinaus Antworten auf die naheliegenden dringendsten Fragen in diesem Zusammenhang veröffentlicht. Die Verantwortlichen gehen davon aus, dass die Daten ihrer Kunden sicher sind und wollen, sobald weitere Details vorliegen, transparent darüber informieren.

Kunden-Passwörter und -Tresore sicher

Generell seien im Zusammenhang mit dem Vorfall weder die Master-Passwörter für LastPass-Tresore noch sonstige von den LastPass-Kunden gespeicherte Daten betroffen. Die von LastPass verwendete Zero-Knowledge-Technologie sei ein Garant dafür, dass nur die Kunden selbst die Master-Passwörter kennen und damit verbunden Zugriff auf die in ihren Tresoren gespeicherten Daten haben. Auch hätten sich im Rahmen der bisherigen Untersuchungen keine Hinweise darauf ergeben, dass sonstige persönliche Daten der Kunden betroffen sind.

Den LastPass-Verantwortlichen zufolge besteht dementsprechend auch kein Handlungsbedarf seitens der Kunden. Unabhängig davon werde man die Sicherheit in den betroffenen Entwicklungsbereichen verbessern und Maßnahmen ergreifen, um eine Wiederholung zu verhindern.

Für mich ist die einzige Lösung die ich nutze der Apple Schlüsselbund.

Nur für Passwörter langt der auch, in der Regel können diese Passwort Mananger wie LastPass oder 1Password aber deutlich mehr noch.

Und sind auch offensichtlich deutlich unsicherer….

Ob sie Unsicherer sind will und kann ich garnicht beurteilen. Vielleicht sind sie auch nur begehrter, da dort einfach mehr Daten sind als bei Apple im Schlüsselbund. Dort liegen ja nur die Passwörter der Apple User, bei den Passwort Manangern aber auch die Passwörter der Windows und Android Nutzer.

Naja es gab in der Vergangenheit aber auch diverse Zugriffe auf die iCloud durch fremde. Da wurden ja diverse US Promis „gehackt“.

So ein Quatsch!

Erkläre mal bitte was daran unsicherer sein soll.

Wie auch im Text steht kennen nur die User die eigenen Tresorpasswörter.

Einfach keine gute Idee die Application und die „verschlüsselte“ Datenbank beim Anbieter zu haben. Wir kennen weder den Quellcode der Application noch können wir darauf vertrauen das die Datenbanken nicht doch gestohlen wurden. Die App und die Datenbank sollte beim Anwender liegen, das schützt zwar nicht den einzelnen Anwender direkt aber es ist somit nicht möglich mit einem Angriff an alle Daten aller Kunden zu kommen. Ich persönlich würde den Aussagen von Lastpass zu diesem Vorfall nicht vorbehaltlos vertrauen, denn es betrifft ihr Geschäftsmodell das durch so einen Vorfall vollständig gefährdet ist.

Wir kennen aber auch nicht die verschlüsselte Datenbank und den Quellcode vom Apple Schlüsselbund.

Und kosten extra Geld.

Hä? Der Schlüsselbund von Apple wird doch auf US Servern gespeichert und so ziemlich jeder weiß, was das heißt. Apple unterlässt ja nicht ohne Grund die End-to-end Verschlüsselung von Geräte-Backups. Dadurch ist Apple genau so unsicher für wirklich sensible Daten wie jedes x-beliebige. US-Server + Apple besitzt die Möglichkeit Backups zu entschlüsseln – natürlich nur auf staatliche Anordnung eben. Aber wer sich überhaupt über so etwas Gedanken macht sollte drüber nachdenken ob der nicht einen Serverstandort außerhalb der USA wählt (1password.eu) oder lokal sichert.

Das ist richtig, aber dennoch sind die Passwörter mit einer Ende-zu-Ende-Verschlüsselung versehen. Wie schnell das Passwort dann geknackt wird ist natürlich eine andere Frage.

Wer glaubt irgendetwas wäre sicherer nur weil der Serverstandort nicht in den USA sondern in der EU liegt, glaubt auch dass Zitronenfalter Zitronen falten. Geheimdienste aus Russland, China, Norkorea, die NSA und der Mossad respektieren selbstverständlich die Privatsphäre der EU Bürger…

Ich traue da auch Apple nicht bzw. habe ich auch hier (wie von einigen gefordert) auch den Quelltext nicht. Nicht das ich damit irgendetwas anfangen könnte ;-) Aber es gibt hier scheinbar einige die diesen Code beurteilen können.

Ich hoffe, das bei LastPast alles korrekt läuft.

bei Plex auch.

Nur das Plex auch Zeitnah die Nutzer Informiert hat und nicht 2 Wochen gewartet hat, bei LastPass finde ich zumindest keinen Blogeintrag von vor 2 Wochen der darauf hinweißt

Die Situation ist ja nicht im Ansatz vergleichbar. Bei Plex wurden Kundendatei und „verschlüsselte“ Passwörter entwendet. Hier ist der Kunde gar nicht betroffen, sondern das Unternehmen selbst.

Aus dieser Sicht betrachtet mag das Stimmen aber für mich als Kunde spricht es nicht gerade von einer guten Transparents wenn da 2 Wochen lang geschwiegen wird. Zumal hier zwar nun keine Kundendaten abhanden gekommen sind aber dafür der Teile des Quellcodes und wie wollen wir als Kunden nun beurteilen können ob diese Teile des Quellcodes nicht langen um das System zu anzugreifen und so dann wirklich an die Daten ran zu kommen?

Kurioserweise habe ich erst gestern die PLEX-Mail bekommen, in der davon gesprochen wird, dass vor zwei Tagen was passiert sei…

2Tage ist immer noch Zeitnäher als 2 Wochen wie bei LastPass.

Sie gehen davon aus, dass das so ist. Sie wissen es aber (Stand heute) nicht. Mal den Text genauer lesen. Ist eine bedenkliche Aussage.

Ich habe den Text gelesen und verstanden. D.h. sie sollten was mitteilen? Das sie es nicht wissen? Oder was in den eure konkrete Forderung an Transparenz?

@Tom das ist keine bedenkliche Aussage sondern eine die rechtlich notwendig ist. Genauso wie du nirgends eine 100% Absicherung garantiert bekommst. Rechtlich muss man leider so formulieren damit nicht irgend ein dulli ankommt und eine Klage aufsetzt weil er sein Passwort doch irgendwo verlegt hat (gibt ja auch immer noch genügend Menschen die das gleiche masterpasswort haben wie sie es für verschiedene Seiten nutzen. Würde nach so einem Vorfall jetzt diese person entsprechend gehackt werden könnte sie es dem Sicherheitsvorfall anheften egal wie plausibel das erst mal ist).

Allein der unnötige Account-Zwang bei Plex ist schon ein Witz! Hätten die diesen nicht wären meine Daten bei dem Verein nicht gestohlen wurden.

Ich mga PLEX sehr, aber muss dir recht geben. Wir hatten neulich Abend einen Ausfall vom Internet über Stunden. Lächelnd haben wir uns zurückgelehnt um einen Film vom NAS zu schauen, also lokal. Die Vorfreude ist purer Entsetzung gewichen. Ohne Internet kann die PLEX app auf dem TV kein Film vom lokalen NAS spielen, weil keine Internetverbindung. Bitte was!? Also da war ich schon sehr sauer.

@lars, dass stimmt so nicht. Mein Plex funktioniert wunderbar Lokal wenn ich den Router das DSL Kabel ziehe. Einzige was nicht mehr geht ist dann neue Metadaten sich zu neuen Filmen holen.

Bei der Einrichtung scheint bei dir da was falsch gelaufen zu sein oder Plex hat die Einrichtung geändert.

@lars: Das geht schon offline, du musst vorher allerdings unbedingt etwas tun damit das funktioniert. Wie das geht findet sich in der Doku von Plex.

Kannst du weiterhelfen? Ich finde nur das „List of IP addresses and networks that are allowed without auth“. Meinst du das? Das löst mein Problem nicht. Ich mache auf dem TV die Plex app auf und bekomme sofort die Meldung „Keine Verbindung zum Internet“ und dann geht es nicht weiter. Aber damit ich einen „offline Dienst“ mit meinen eigenen Daten offline verwenden kann muss ich was tun. Ich muss ehrlich sagen, wenn ich das vor dem Kauf gewusst hätte, dann wäre Plex sofort raus.

@lars da scheint es mehrere Möglichkeiten

DLNA aktivieren nutzen

oder

List of IP addresses and networks that are allowed without auth nutzen (auf den Richtigen IP und Sub Bereich achten bsp. 192.168.1/255.255.255.0 wenn dein IP Bereich eben 192.168.1.0-254 ist und der Sub 255.255.255.0)

oder

Lokale Netzwerkerkennung (GDM) aktivieren

Ich selbst habe keinen DLNA aktiv und nutze auch die „List of IP addresses and networks that are allowed without auth“ nicht. Sondern nutze die Lokale Netzwerkerkennugn (GDM) und habe auch Zugriff auf meinen PMS wenn ich das Internetkabel am Router ziehe.

@ichy

danke für die Info. Ich probiere es nachher nochmals. Wenn ich die plex App auf dem LG TV öffne kommt sofort die Meldung, dass keine Internetverbindung besteht. Aber ich probiere es nachher nochmals. Aber eigentlich ein Witz, dass plex das per Standard nicht kann. Das ist ja der Sinn von der ganzen Sache alles lokal zu haben.

Wie es nun ist kann ich leider nicht beurteilen @lars. Ich selbst habe Plex schon ewig im Einsatz und als ich es eingerichtet habe, gab es das Webinterface von Plex.tv noch nicht sondern nur die GUI die eben komplett Lokal war. Vielleicht musste ich deswegen da nie was umstellen, da es einfach immer nur Updates waren und so die Einstellungen übernommen wurden.

Gibt es einen Passwortmanager OHNE Abo?

Bitwarden

Enpass

Bitwarden

https://apps.apple.com/de/app/bitwarden-passwortmanager/id1137397744

Nutze auch Bitwarden. Sonst fällt mir noch Keepass ein.

Ich habe gerade den Wechsel von 1Password auf KeePass/ Strongbox abgeschlossen und bin zufrieden.

Privat nutze ich noch 1Password, geschäftlich KeePass. Die Integration von 1P in Browser etc. ist aber viel besser als bei KeePass. KeePass ist ziemlich umständlich was das angeht. Wenn ich die Anmeldefelder ausfüllen will, muss ich die KeePass App gestartet haben und entsperrt. Das bringt mir nichts, dann kann ich die Zugangsdaten gleich in der App ablesen/ kopieren. Bei 1P muss ich mich lediglich authentifizieren und das geht auch mit Fingerabdruck, was alles extrem schnell macht, dank der Mini-App.

Ansonsten bin ich schon lange am suchen zum Umsteigen. Da ich keine Lust habe ab v8 meine Daten bei 1P in der Cloud zu speichern.

Welche App nutzt ihr für KeePass? Offiziell gibt es ja keine für OS X vom Entwickler. Ich verwende KeePassXC und MacPass und werde mit beiden nicht so warm.

Strongbox nutze ich auch. Ist super

@chilacho

Wie hier schon geschrieben wurde gibt es zum Beispiel Strongbox. Das nutzt KeePass Datenbanken, sodass du nicht einmal am Strongbox selbst gebunden bist, sondern eines der vielen Programme nutzen kannst, die es dafür gibt. Das Ausfüllen von Passwörtern läuft dabei genauso, wie mit dem Schlüsselbund von Apple. Man muss auch nicht die App dafür gestartet haben. Allerdings sollte man sie hin und wieder dennoch öffnen, um eine Aktualisierung anzustoßen. So war es ja auch mit 1Password bevor sie auf iOS eine Browsererweiterung herausgebracht haben

@H-Milch

Soweit ich gesehen habe im App Store, ist Strongbox (Non Universal) nur für Mac (brauche auch iPhone und iPad Version) und ohne TouchID.

Dann gibts davon die Pro Version (KeePass & PwSafe) die auf Monatsabos aufbaut und dafür auch iPhone und iPad unterstützt inkl. TouchID.

Weiter geht’s mit einer weiteren Pro Version Namens „Legacy Only“ zum Einmalkauf, dafür wieder nur für Mac, wo ich mich auch frage wie viel die mehr kann gegenüber der Non Universal.

Zu guter Letzt gibt es die Strongbox Pro für’n 80er, für alle Devices. Das wäre wahrscheinlich was ich suche.

Hat jemand Erfahrung wie es mit der Übernahmen von 1Password Daten aussieht? Problemlos, keine Verluste oder fehlende Funktionen?

@chilacho

Sowohl Strongbox als auch Strongbox Pro sind auf iPhone, iPad und Mac nutzbar und zwar als Universal-App. Beide bieten die gleichen Funktionen, nur dass bei der Pro-Version direkt 80€ gezahlt werden müssen und bei der anderen in-App-Käufe zu tätigen sind. Man kann die App auch komplett kostenlos nutzen, hat dann aber eben zum Beispiel keine Unterstützung für TouchID. Ansonsten sind, wenn man bezahlt hat, beide Apps identisch. Der Grund warum es mehrere Mac-Versionen gibt ist, dass es bis vor kurzem noch keine Universal-App gab und man am Mac die Pro-Version direkt und einzeln kaufen musste. Deshalb Legacy. Der Import von 1Password geht mit Logins gut, da Strongbox sich auf .1pif versteht. Einzig bei Kreditkarten und ähnlichem ist die Darstellung unschöner. Meine Empfehlung wäre, sich die kostenlose Version herunterzuladen, eine Woche ein Test-Abo abzuschließen und dann zu schauen wie das Importieren und das Handling klappt.

https://apps.apple.com/de/app/pwsafe-2-password-safe/id938922963

pwSafe

Kypass bzw. Keepass

Halte ich mit meiner Nextcloud in Synch zwischen iOS, Windows, macOS etc

iPin2. Einmalig 4,99€.

Nutze iPin1 seit Jahren. Alles schön lokal oder passwortgeschützt in der iCloud.

Fast alles, was auf KeePass aufsetzt. Zusätzlicher Vorteil aus meiner Sicht: Man braucht keine zentrale Serverinstanz für den Betrieb, da dateibasiert. Selbst wenn man die Passwort-Datei über einen Cloudservice shared ist sie immer noch in sich komplett verschlüsselt.

Sticky Passwort hat auch eine Lifetime-Version mit einmaliger Zahlung.

Textedit

Notitzen

Post-it

Papier und Bleistift

duckundweg ;)

Also ich kann den Wunsch nach ohne Abo zwar auch nachvollziehen aber genau eine solche App ist eine wo ich ein Abo noch einsehe. Da das Geld in die Weiterentwicklung auch von der Sicherheit ja fließt.

SafeInCloud

Wer seine Passwörter in fremde Hände gibt ist selber schuld. Egal bei welchem Anbieter. Dann kann ich auch 12345 nehmen!!!!

Bei welchem Passwortmanager gibt man den die Passwörter in fremde Hände? Ich glaube du hast 0 Ahnung von einem Passwortmanager und dessen Funkton. Das meine ich nicht beleidigend, sondern ist meine Feststellung, sonst würde man so etwas nicht schreiben.

Naja, das „Konzept“ sicherheitskritische Zugangsdaten bei einem Dienstleister zu lagern, den man nicht unter voller Kontrolle hat, ist an sich schon etwas gaga.

Ehrlich. Verstehe das Argument nicht. Man speichert keine Passwörter bei einem Dienstleister.

Na ja, in verschlüsselter Form liegen meine Passwörter u. U. schon auf fremden Servern. Ich denke, wer 100 %ige Sicherheit haben will, muss seine Passwörter offline selbst verwalten. Aber das geht in der heutigen bei der Flut von Zugangsdaten gar nicht, zumal man ja auch von unterwegs darauf zugreifen will.

Genau das ist der Punkt und der entscheidenden Unterschied. Die Passwörter sind verschlüsselt(!) auf einem anderen Gerät, welches das auch immer sein mag. Nehmen wir iCloud als Beispiel. Man brächte ja erstmal Zugang zum Tresor auf iCloud. Und dann? Dann bräuchte man erst mal das Masterpasswort, um die Datei zu entschlüsseln. Und viele nehmen noch den 2-Faktor, Zertifikat, Stick etc. Bis heute ist es niemandem gelungen so ein Angriff umzusetzen. Passwörter offline speichern ist, wie du schon sagst, nahezu unmöglich. Wer schreibt sich wahllose 32 lange Zeichenketten auf? So ein Dokument müßte man ja auch im Tresor verschließen. Ein Passwort-Manger sperrt sich nach 30 Sekunden von selbst. Wie will man sich im Urlaub mit einem offline Papier irgendwo einloggen? Wer seine Passwörter kennt, der macht in 2022 eh was falsch. Es gibt eine Handvoll Passwörter, die lang und bekannt sein sollten; Masterpasswort und icloud-Passwort, PIN von der Bankkarte und das wars auch schon. Mit einem Passwort-Manager ist man an die Bedürfnisse in der heutigen in jeglicher Lage sicherer und komfortabler. Des Weiteren kann kann man auch seinen Tresor nochmals in ein Laufwerk von Cryptomator etc. werfen. Aber das wäre echt over the top. Immer mehr Zugänge wollen 2FA mit OTP, den private key muss man ja auch irgendwo speichern und ohne App kann man den OTP gar nicht ableiten. Deshalb ist das eingangs eingebrachte Argument 12345 hier einfach falsch. Es bleibt nur noch Verzicht auf heutige Technik.

Danke. Genau so.

+1

Bei Lastpass liegt die Datenbank mit deinen Passwörtern beim Anbieter in der Cloud somit hast du die Kontrolle über deine Passwörter in fremde Hände gegeben. Wie sich hier zeigt, ist das einfach keine gute Idee. Du musst jetzt darauf vertrauen das die Datenbanken wirklich sauber Ende zu Ende verschlüsselt wurden. Aber selbst das diese Vorkehrung ermöglicht immer noch einen Bruteforce Angriff auf die Verschlüsselung bzw. das Passwort der Datenbank. Im besten Fall erbeutet ein Angreifer Passwort Tresore von wichtigen Personen, dann ist die Motivation diese knacken zu wollen wirklich sehr hoch.

Nein. Die Datei wird lokal verschlüsselt und dann hoch geladen. Das ist aus meiner Sicht was völlig anderes, als die Aussage „Kontrolle in andere Hände“. Wer das so bewertet, der hat mit allem im Internet ein Problem. Jeder Login ist nur eine Schranke zu Daten und keine Verschlüsselung. Mit der Sichtweise über „Kontrolle“ könnte man keine email mehr schreiben etc. Kurz: lokal verschlüsselt ist nach heutigem Stand der sicherste weg und auch Standard unserer Zeit. Was hat man für einen Nutzen, wenn man die verschlüsselte Datei hätte? Keinen. Richtig ist, aber dass das Gefühl komisch ist. Aber eben mit dieser Denkweise, wenn man die an sich heran lässt, dann kann man nichts mit Internet benutzen.

Safe +

Ist für iOS und Mac im App Store und nutze ich seit iPhone 3G

Nutze ich ebenfalls seit Jahren.

„Die Verantwortlichen gehen davon aus, dass die Daten ihrer Kunden sicher sind“…

Ohjeeee… sie wissen es also nicht wirklich. Fast schon ein KO-Kriterium für die App.

Das ist die iFun Formulierung. Liest dir mal das original durch, da kommt ein etwas anderer Ton an

Muss ich dir zustimmen.

Das mag sein, aber sowas ähnliches ist bei LastPass ja schonmal vorgekommen.

Das finde ich schon erschreckend.

:D :D :D

Ja packt Euer Zeug nur immer schön in die Cloud …

Unnützer Kommentar. Wenn es richtig gemacht wird, ist es völlig egal, wo die Daten liegen. Dieses „Cloud ist generell böse!“ ist einfach Unfug und man sollte sich vll. hier und da mal informieren. Die Cloud ist zumindest nicht weg, wenn deine Bude abbrennt oder dein Endgerät den Geist aufgibt. Die Cloud ist auch überall da, wo man sie braucht. Die Cloud ist verteilt. Die Cloud ist mit Backups gesichert…. die Liste der Pros würde sich noch fortsetzen lassen. Ja, die Cloud ist im Internet erreichbar. Aber wenn die Daten so verschlüsselt sind, dass man sie nur durch diverse Merkmale entschlüsseln kann, dann kann der Hacker so viele Daten klauen, wie er will. Außer seine Bandbreite/seinen Speicherplatz damit zu belegen, kann er damit nichts anfangen.

Genau so. Und die Sicherung zu Hause ist auch nicht ohne, wenn man es richtig machen will.

Schon wieder LastPass? Hoffentlich sterben die jetzt dann endlich mal komplett. Scheinen nicht so viel auf sicherheit und Co zu geben. Auch die Aussage das “ allgemeinen Sicherheitsmaßnahmen verbessert worden seien” spricht nicht für den Verein, die sollten schon state of the art sein!

Bei mir schon seit einiger Zeit Bitwarden auf dem NAS. Ist vollständig in IOS und Mac integriert um ersetzt mittlerweile den Apple Schlüsselbund

iMobileSitter ist immer noch der sicherste Passwort Manager.

Nutze ich tatsächlich auch. Allerdings scheint er mittlerweile aus der Steinzeit zu kommen. Eine moderner Alternative kennt niemand, oder?

KeePass bietet zusätzlich neben dem Masterpasswort die Option, eine Schlüsseldatei zu generieren.

Nur mit BEIDEM zusammen lässt sich der Tresor dann öffnen. Die Schlüsseldatei kopiert man am sichersten NICHT über irgendwelche Online-Wege sondern direkt (z.B. per USB) lokal auf die jeweiligen Geräte, auf denen die Passwörter benötigt werden. Falls nun jemand illegal an die über Online-Dienste (wie z.B. eine Cloudlösung) synchronisierte Passwort-Datenbank und schlimmstenfalls sogar das Masterpasswort gelangen sollte, kann die Datenbank trotzdem nicht entschlüsseln werden, da die Schlüsseldatei ebenfalls benötigt wird. Dadurch wird die Sicherheit beim Synchronisieren zusätzlich erhöht.

Für iOS kann ich Strongbox als Client ebenfalls empfehlen.

Wozu man für die Passwortverwaltung einen Online-Anbieter benötigt, erschließt sich mir nicht.

Auf die Idee, dies Apple über den iOS-Schlüsselbund anzuvertrauen, käme ich nicht. Bei der mit dem letzten Update geschlossenen Sicherheitslücke müsste man fast schon überlegen, ob man auf iOS-Geräten seinen Passworttresor überhaupt noch öffnet (Angreifer könnten theoretisch Vollzugriff (!) erlangen)

Darum merke dir, Passwörter gehören nicht in die Cloud.