Seit iOS 10.3.3 geschlossen

Broadpwn: Vortrag und Hintergründe zur WLAN-Schwachstelle online

Über die Sicherheitslücke Broadpwn war bislang nur wenig bekannt. Fest stand, dass zahlreiche populäre Chipsätze des Mobilfunkausrüsters Broadcom von der Schwachstelle betroffen waren, mit denen sich nahezu beliebige WLAN-Geräte durch manipulierte Signale zum Absturz um zum Ausführen von Code überreden lassen konnte – die Details der Attacke hielt der Sicherheitsforscher Nitay Artenstein vorerst jedoch geheim.

Zu groß war das Risiko, dass zwielichtige Gestalten die von Broadpwn ausgenutzte Schwachstelle noch vor den entsprechenden System-Updates von Google und Apple mit einem Wurm angreifen und ausnutzen würden.

Ein Risiko, das inzwischen überschaubar geworden ist. Apple hat die Schwachstelle mit der Freigabe von iOS 10.3.3 und macOS Sierra 10.12.6 geschlossen – Google verteilte sein Android-Patch bereits Anfang des Monats und sollte spätestens im August auch Samsungs Galaxy-Geräte erreichen. Der Bug darf also diskutiert werden.

Und Artenstein hat sich nicht lang bitten lassen. Neben einer detaillierten Abhandlung, die der Security-Experte nun auf seinem Blog veröffentlicht hat ist Artenstein auch auf der amerikanischen Hacker-Konferenz Blackhat 2017 aufgetreten und hat dort den Angriff demonstriert.

Interessant: Geräte mit den entsprechenden Chipsätzen sind auch dann verwundbar, wenn sie gerade nicht mit einem WLAN verbunden sind. Allein das WLAN-Modul muss aktiv sein um zu den potentiellen Opfern zu zählen.

Meet Broadpwn, a vulnerability in Broadcom’s Wi-Fi chipsets which affects millions of Android and iOS devices, and can be triggered remotely, without user interaction. The Broadcom BCM43xx family of Wi-Fi chips is found in an extraordinarily wide range of mobile devices – from various iPhone models, to HTC, LG, Nexus and practically the full range of Samsung flagship devices.

Den kompletten Broadpwn-Bericht könnt ihr hier einsehen. Den Videovortrag haben wir im Anschluss eingebettet.

Und was ist mit Apple Geräten die nicht mehr von Apple supported werden. Diese funktionieren noch sehr gut, aber ohne Update ein Sicherheitsproblem..

Wäre toll, wenn Apple hier auch noch was nahelegt, so wie ms es für das alte windows xp getan hat, obwohl es eol ist.

Toll wäre es in der Tat. Nur leider wird’s wohl ein Traum bleiben. Hier ist wieder mal die Politik gefragt, Stichwort „Obsoleszenz durch fehlenden Softwaresupport“.

XP wurde schon sehr viel länger supportet als ursprünglich geplant.

Es zahlt ja auch keiner mehr für Support – ihr habt eh nie bezahlt. Irgendwann ist auch mal gut…

Vielleicht ist es mal langsam Zeit zu updaten.

Absolut richtig, jedoch von Apple nicht gemacht und nicht gewollt. Bedeutet, jedes teure iPhone ist nach ~4 Jahren sicherheitstechnisch Schrott. Gut für Apple, schlecht für Käufer, da sieht man, wo die Präferenzen liegen.

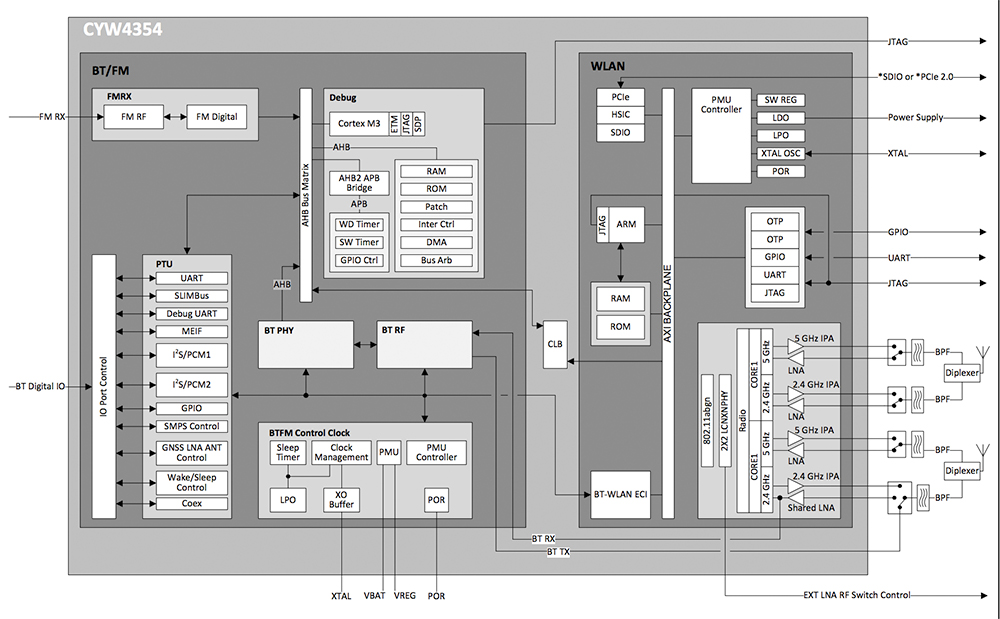

Welche Apple-Geräte / Chipsätze sind denn überhaupt betroffen? Ist das dieser cyw4354 wie’s im Schaubild steht? Werde da nicht wirklich schlau draus.

Alle Geräte, die Broadcom-Chipsätze aus genannter Familie verbaut haben. Sind also alle Geräte ab dem iPhone 3GS (BCM4325). Dh, „sicher“ vor dieser Lücke sind nur Geräte ab iPhone 5 mit iOS 10.3.3.

Nachtrag: Das letzte gefährdete Gerät ist das iPhone 5S, ab dem 6er wurde ein Chipsatz von Murata verbaut und keine Broadcom Chips mehr. Somit relativiert sich die ganze Sache natürlich!

Und wo ist jetzt das Problem. :-D