Anfällig für Phishing-Links

Apples QR-Code-Reader in iOS 11 lässt sich täuschen

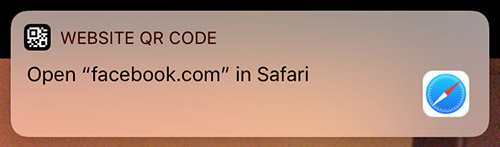

Mit iOS 11 hat Apple die iPhone-Kamera um die Möglichkeit erweitert, direkt QR-Codes zu erkennen. Die zuvor für diesen Zweck obligatorischen separaten Anwendungen sind damit eigentlich hinfällig. Allerdings lässt sich Apples Kamera-Implementierung im Gegensatz zu mehreren von uns getesteten speziell für diesen Zweck entwickelten Einzel-Apps täuschen. Ein Fehler, der von Internetkriminellen ausgenutzt werden könnte.

Roman Mueller dokumentiert das Problem in seinem Blog. Dem IT-Berater gelingt es mithilfe eines speziell erstellten QR-Codes, die Kamera-App unter iOS 11 zur Anzeige einer angeblich mit dem Code verknüpften harmlosen Internetadresse zu bringen, während der tatsächlich hinterlegte Link ein beliebig anderer sei könnte. Auf diese Weise könnten beispielsweise Benutzerdaten abgegriffen werden, nachdem nach Anzeige eines vertrauenswürdig erscheinenden Links auf eine Phishing-Seite weitergeleitet wird.

Seit drei Monaten bekannt

Mueller hat das Problem bereits vor drei Monaten an Apple gemeldet, korrigiert wurde der Fehler bislang allerdings nicht. Wir haben alternativ zur Kamera mehrere QR-Code-Apps von Drittentwicklern diesbezüglich getestet, dabei ist kein Weiterleitung erfolgt. So wie es scheint, interpretiert nur Apples QR-Code-Komponente den Link falsch und sieht in dem Bestandteil vor dem @-Zeichen den eigentlichen Link, statt diesen dem Web-Standard entsprechend als eine Kombi aus vermeintlichem Benutzername und Passwort zu erkennen und den URL für die Weiterleitung hinter dem @-Zeichen zu suchen.

https://xxx@facebook.com:443@infosec.rm-it.de/

Ich kann mir die Umsetzung des Angriffs in der Realität noch nicht so vorstellen.

Wie soll sowas ablaufen?

Aufkleber im Klo Deiner Lieblingskneipe: Garantierter 100 Euro-Getränke-Gutschein, wenn Du unser Facebook-Fan über diesen link wirst. Der QR-Code führt dann auf eine Seite die so aussieht wie Facebook, aber nur dazu da ist deine Login-Infos abzugreifen. Du vermutest jedoch keinen Phishing-Angriff, da Dein iPhone Dir vor dem Link-Aufruf gesagt hat: „Hey, du besuchst jetzt Facebook.com“

Um hier mal eine von 1000 Möglichen Methoden kurz anzureißen.

Wobei man dann aber vollkommen ignoriert, dass der Browser am Ende in der Leiste _nicht_ Facebook stehen hat. Also eher ein Problem für Otto-Normal-Großmutter

Also für die Mehrzahl der Nutzer!

Ok. Mh, klar. So würde es gehen.

Frage mich da nur, ob der Aufwand für die Phisher sich hier rechnet.

Es gibt genug Menschen die nicht darauf achten

Genau die will man mit Phishing-Angriffen ja erreichen, nicht den gewieften und stets wachsamen, informierten User.

Schlechtes Beispiel, bei Facebook kommen die Betrüger ja immer an die Daten. Ob auf der echten, oder einer gefahren Seite.

Kevin, Nicolas spricht doch vom Klo. Wie viele setzen dort ihr Hirn noch ein – also das zwischen den Ohren meine ich.

@Kevin: die Url anzeigen kannst du ebenso easy faken. Nur wenn du drauf klickst und den link durchscrollst merkst du dass es eine falache seite ist. Das liegt an dem tollen goodie in browsern die „komplizierten urls“ abzublenden

Du gehst durch die Stadt und siehst ein Plakat von einer Band, unten ist ein qr Code zum Tickets bestellen. Nun hat aber jemand den Code mit einem Sticker überklebt und du landest nicht bei Eventim singen bei einer gleich aussehenden Website. Wenn du dann bei denen Karten käufst ist dein Geld bei den betrügern

Selbst schon ausprobiert Nicolas? Haha

Was geht den bei dir ab?

Ich hab mir einen einfachen Workglow gebastelt, der nur den URL anzeigt, aber nichts weiter unternimmt. Kann ich dann immer noch entscheiden, was damit gemacht werden soll.

Workflow, natürlich, nicht glow.

QR Codes sind zwar praktisch aber seit es sie gibt wird sich davor gewarnt in Sicherheitskreisen.

Die Angriffsmethode ist eine der denkbar einfachsten auf die IT Landschaft und speziell auf Smartphones.

Daher nutze ich sie gar nicht.

Anstatt den Code einscannen lieber selbst die Seite manuell ansurfen.

Ich kann für QR-Code lesen da vor allem QRafter empfehlen ( https://itunes.apple.com/de/app/qrafter-qr-code/id416098700?mt=8 ) .

Man sieht die URL im vollen und die URL wird auch über Google auf Fraud geprüft.

Schon unglaublich was leute so manchmal abscannen und einfach aufrufen ;-)

Hier sind auch Weiterleitungen auf Seiten möglich, die dann entweder Infos abfischen oder gar Exploits nutzen um Geräte zum Absturz zu bringen oder anderweitig zu hacken.

Genau so mach ich es auch.

Das ist aus meiner Sicht sogar mehr Sicherheit als wenn man die URL direkt in den Browser eingibt, da ja sehr oft auch auf sog. Shortener zurückgegriffen wird, oft auch um die tatsächliche Seite zu verschleiern.