Entwickler liefert "Proof of Concept"

AirTag-Hacks: Beliebige Daten über Apples „Wo ist?“-Netz versenden

Wenn es darum geht, die im Zusammenhang mit den AirTags gebotenen technischen Möglichkeiten auszuloten, belegen derzeit ganz besonders deutsche Hacker die vorderen Ränge. Über die Firmware-Modifikationen von Thomas Roth haben wir bereits berichtet, jetzt legt Fabian Bräunlein nach und beschreibt, wie er beliebige Daten über Apples „Wo ist?“-Netzwerk verschickt.

Bräunlein wollte mit seiner Untersuchung zunächst grundsätzlich abklopfen, inwieweit sich Apples „Wo ist?“-Netzwerk auch auf nicht vorgesehenem Wege nutzen lässt. Die daraus resultierenden Möglichkeiten, insbesondere ob auf dieser Basis auch nennenswerter Missbrauch möglich ist, bleiben zunächst offen. Letzteres scheint zwar eher unwahrscheinlich, doch könnte man die Technologie zumindest in der Theorie beispielsweise dazu verwenden, um Informationen von Sensoren oder sonstigen Geräten zu übertragen, die selbst keine Verbindung zum Internet aufbauen können.

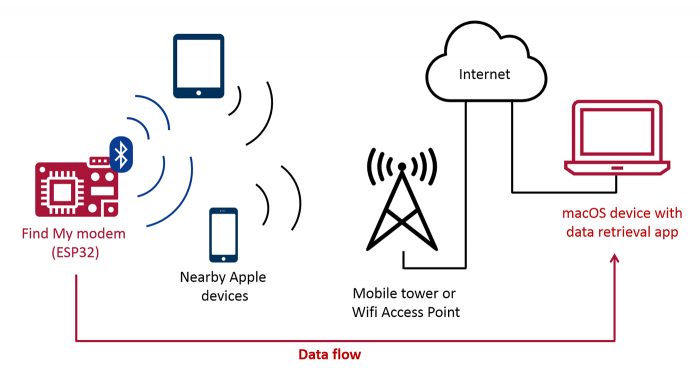

Dem Berliner Hacker ging es in erster Linie darum, seine theoretischen Überlegungen im Zusammenhang mit Apples „Wo ist?“-Funktionen zu verifizieren. Zu diesem Zweck hat Bräunlein sowohl eine entsprechende Firmware für Microcontroller als als auch eine Mac-App veröffentlicht, die als Datenempfänger dient. Damit ausgestattet, kann ein Minisender über Bluetooth Daten verbreiten, die von Apple-Geräten in der Nähe empfangen und an Apples „Wo ist?“-Netzwerk übermittelt werden, um sie anschließend mit einem Mac abzurufen und zu entschlüsseln.

AirTag mit modifizierter Firmware

Und hier noch ein kleiner Nachtrag noch zu dem eingangs angesprochenen Hack von Thomas Roth. Dieser hat seine Erkenntnisse vom vergangenen Wochenende mittlerweile auch in Videoform veröffentlicht. Auf knapp acht Minuten Länge erklärt Roth im Detail, wie er seine AirTags analysiert und mit einer modifizierten Firmware bespielt hat.

Eigentlich sollte man nicht erwähnen müssen, dass man seine AirTags mit Spielereien wie den obigen durchaus auch funktionsuntüchtig machen kann. Für den Fall der Fälle hält Roth den nicht ganz ernst gemeinten Vorschlag bereit, die Platine der Apple-Chips einfach zu „EarTags“-Ohrhörern umzuwandeln.

* „Eartags“-Ohrhängern *

Was ist denn das für eine Gewurste an Sonderzeichen? :-/

Bei Samsung Geräte hätte die Presse die auseinandergerissen.

Hat er doch auch, sogar buchstäblich ;-)

Presst die Presse nicht eigentlich etwas zusammen?

Respekt an den Herren im Video. Ich bin ja auch Technik-interessiert. Aber da steige ich sowas von aus. Nerd 4 Life :)

+1

macht Lust drauf es auszuprobieren

Ist doch eigentlich ganz einfach, was er da gemacht hat. Und super verständlich erklärt. Hätte ich ehrlich gesagt nicht in der Ausführlichkeit erwartet und auch nicht so gemacht. Damit ist jetzt zu 100% klar, wo nachgebessert werden muß. Mal sehen, ob eine zukünftige Firmware immer noch so leicht zu knacken sein wird.

Die neue Firmware stört ggf. gar nicht, da ich mit der Extrahieren meine Eigene erstellen kann und diese dann nutze.

Schönes Video.

Respekt

Traurig, dass Apple so wenig für die Datensicherheit getan hat.

Hoffen wir mal, dass das iPhone nicht nur „security by obscurity“ ist.