Trotz aktiver Löschfunktion: Bruteforce-Angriffe auf iPhone-PIN möglich

Nach Angaben der Sicherheits-Experten von MDSec ist der Angriff auf den vierstelligen iPhone-Sperrcode auch dann möglich, wenn in den Geräte-Einstellungen die Option zur automatischen Löschung der Benutzerdaten nach zehn Falscheingaben aktiviert ist.

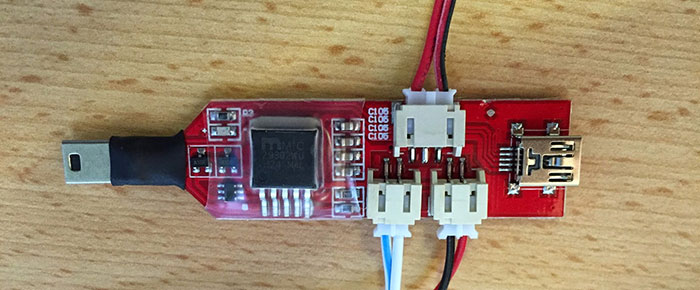

Um die Bruteforce-Angriffe gegen das iPhone-Betriebssystem zu fahren und so alle möglichen Zahlenkombinationen durchzuprobieren bedarf es jedoch einer gesonderten Hardware: Der sogenannten IP Box.

Die vor allem unter Reparatur-Anbieter verbreitete BOX wird für etwa 280€ verkauft und simuliert die Eingabe des iPhone-PIN über die USB-Verbindung des Apple Handys. Eine geschickte Zeitsteuerung sorgt dann dafür, dass die Stromzufuhr nach Falscheingaben direkt gekappt wird und dem iPhone keine Zeit mehr bleibt den fehlerhaften Versuch zu sichern.

(Direkt-Link)Der Zähler, der die iPhone-Löschung nach 10 fehlgeschlagenen Eingabe-Versuchen anstoßen soll, wird nicht aktiv.

What is surprising however is that this still works even with the “Erase data after 10 attempts” configuration setting enabled. Our initial analysis indicates that the IP Box is able to bypass this restriction by connecting directly to the iPhone’s power source and aggressively cutting the power after each failed PIN attempt, but before the attempt has been synchronized to flash memory. As such, each PIN entry takes approximately 40 seconds, meaning that it would take up to ~111 hours to bruteforce a 4 digit PIN.

MDSec bestätigt zur Stunde, dass der Angriff unter iOS 8.1 noch problemlos funktioniert, ob auch iOS 8.2 betroffen ist, ist derzeit noch unklar. heise Security deutet hingegen an, dass Apple bereits Kenntnis über die Sicherheitslücke haben könnte:

„Unter der CVE-ID 2014-4451 ist ein Bug verzeichnet, der ein Problem bei der Erfassung von Passcode-Fehleingaben beschreibt und in iOS 8.1.1 behoben sein soll.“

Habe keinen 4 stelligen PIN. Touch ID + über 10 stelliges Passwort. Fertig ist die Kiste.

Dito!

.. und wie wir ja alles wissen, ist es auch super-schwer so einen Fingerprint nachzubauen.. Da würde ich schon eher das 10-stellige PW ohne FIngerprint nehmen ;)

@Scoo Du brauchst erstmal das Gerät selbst. Wenn du dir dann auch noch die Mühe machst den Fingerabdruck wiederherzustellen ist bis dahin (bei mir zumindest) das iPhone wieder gesperrt. Have Fun!

@scoo viel zu viel Aufwand für nen einfachen Taschendieb…

„Das Gerät selbst“ braucht man auch für die BrutForce-Attacke, mit Zusatzmaterial ist beides angreifbar. Das eine braucht nur etwas mehr Aufwand als das andere.

Ja, Du hast es richtig gemacht. Aber viele nutzen aus Bequemlichkeit nur die vierstellige PIN – ich übrigens auch. Und einen Touch ID haben ja nur neuere Geräte.

einfach nur Zahlen benutzen: z.B. 647382822 (dann bleibt die Zifferntastatur)

Hauptsache mehr als vier Stellen, und wenn ich mein Telefon länger als 24 Stunden nicht finden würde: gelöscht! Also pech gehabt. Aber viele sind leider zu bequem.

Gelöscht … wenn dein iPhone keine Datenverbindung hat … träum weiter …

DNN, lies bitte ganz langsam den Artikel und versuche ihn zu verstehen. Dann erkennst du, dass dieser Fehler anscheinend seit iOS 8.1.1 nicht mehr geht UND dieser Angriff nicht auf den 4-Zahlencode beschränkt ist, sondern auch relativ problemlos auf komplexere Codes erweiterbar wäre. Lediglich die Zeit würde sich verlängern.

Das ist falsch. Bei einem 4 stelligen Code entriegelt sich das iPhone von selbst. Bei einem 5 stelligen Code, und wenn es nur Zahlen sind, muss zusätzlich jedes Mal Enter gedrückt werden. Das bedeutet in der Praxis schon ein 5 stelliger Code ist mit dieser Apparatur nicht knackbar.

Hätte man softwaretechnisch eben durch Eingabe eines richtigen Codes eine Sperre freischalten lassen müssen und nicht andersrum, dass man nach der Eingabe eines fslschen Codes entsperrt oder bei richtigem Code entsperrt…

Versteh ich nich…

Häääää?

Er meint (völlig richtig!): Erst Zähler hochzählen, dann Sperrcode prüfen und wenn der Code stimmt wird danach der Wert auf 0 gesetzt.

Apple prüft stattdessen den Code und je nach Ergebnis wird entweder der Zähler erhöht oder das Gerät freigegeben.

Aaah! Ja, wäre wohl die Lösung. Und auch noch „so leicht“ ;o)

Ach, als wird bei der letzten Eingabe, die evtl. korrekt, ist zuerst dennoch das Gerät „präventiv“ gelöscht?

@Twittelatoruser: Eine 11 ist die Lösung ?

Alkohol ist KEINE Lösung!

Drogen schon!

Haste recht, Alkohol ist ein Destillat ;)

Das heißt im Umkehrschluss den Akku abklemmen, denn sonst klappt es mit der Unterbrechung der Stromversorgung nicht.

Dabei könnte es so einfach sein. Erst den Fehlerzähler erhöhen und im Flash speichern, dann den eingegebenen Code prüfen.

Huhu da oben!! Seid Ihr blind oder was??? Der Artikel beweist -wieder einmal- das iOS und iPhone durchaus eine menge mängel hat. Nicht mehr und nicht weniger.

„Eine Menge Mängel“… Ich sehe nur einen, und du?

Es sind zwei.

M M

Da muss mir also nur einer mein Handy klauen, so ein Gerät besorgen, die Stromversorgung umklemmen, bis zu 111 Stunden warten und kommt dann an meine unwichtigen Daten? Dass ist sicherlich das nächste Applegate.

Hinter dem Passcode gibts mit Sicherheit auch die einen oder anderen wichtigen/interessanten Daten.

Wer wichtige Daten darauf hat, der sollte keinen Passcode nutzen. Sichere Daten sind da eh schlecht aufgehoben. Laut Statistik belegt iOS Platz zwei der Betriebssysteme mit den meisten entdeckten Sicherheitslücken. Direkt hinter OSX. Dann erst kommen Linux und Windows.

Klar, auf ein paar der 750 Mio. verkauften iPhones wird sicher was konspiratives drauf sein…

Ja aber wie viele von den Sicherheitslücken angreifbar sind ist sehr überschaubar. Das sieht eben bei Windows oder Android völlig anders aus.

@Ouzu: Quelle bitte

Und ich garantiere dir: Wichtige Daten hat jeder auf seinem iPhone. Das muss ja nicht gleich Kreditkartennummer mit Prüfziffer in der Notiz-App sein.

Habe gestern noch den Link gepostet, wurde aber nicht veröffentlicht. Google kennt die Statistik aber auch.

Ich weiß was du letzten Sommer getrunken hast! O_o

Die Fotos davon habe ich aber nicht auf dem iPhone ;)

111 Stunden – das reicht. U-Haft dauert ggf. länger. ;)

Wobei Forensikern auch ein gelöschtes iPhone nicht allzugroße Probleme bei der Beweissicherung bereiten sollte.

Recherchier noch mal zu dem Thema Geräteverschlüsselung.. Du wirst staunen, wie endgültig das Löschen ist.

Ja stimmt, du hast recht, da war ja noch was. Daran hatte ich in dem Moment nicht gedacht.

Automatische Lösung…

..wünsch ich mir auch oft.

Auf was für abstruse Idee betrügerische Machenschaften immer wieder kommen ist mir echt zu hoch.

Schlechte Welt!!

Ja, diese Sicherheitsexperten, die diese Möglichkeiten suchen und veröffentlichen sind echt schlimm. Da fragt man sich, warum die nicht schon lange im Knast sitzen.

Ich fände es gut, wenn Apple mehr als 4-Stellige zifferncodes zulassen würde, dass man z.B. 10-Stellige Codes per 10ner-Tastatur eingeben kann und nicht die fummelige alphanumerische Tastatur nutzen muss.

Da geb‘ ich Dir allerdings recht. Das ist wirklich super Nervig…

Das geht doch auch! Jedenfalls habe ich bei meinem 8-stelligen Zifferncode nur die Zehnertastatur im Sperrbildschirm. Der einzige Unterschied zum 4er-Code ist, dass man nach der Eingabe auf OK tappen muss.

Kein Problem: Wenn du den „einfachen Code“ ausschaltest und dann einen rein numerischen Code eingibst, dann wird dir für die Freigabe per Code auch die Zifferntastatur angeboten.

Cool, danke, wusste ich bisher nicht.

Was dann ein sicherer Hinweis ist, dass die gesuchten Varianten stark eingeschränkt sind.

@Mike ein rein numerischer Code mit unbekannter Länge (von ein bis mehr als 10 Zahlen alles möglich) ist sicherer als der vierstellige. Und übrigens ist eine Wortphrase aus lauter Kleinbuchstaben mit mehr als 12 Stellen sicherer als ein 8stelliges alphanumerisches Zufallswort. Erzähl das aber nie der IT.

Wer jetzt überrascht ist, ist naiv.

Man kann alles, ja tatsächlich alles knacken!

Apple macht es denen einfacher, die es tun, allerdings macht es für mich kaum einen Unterschied ob 111 Stunden, oder 1.111, mal ganz im Ernst.

Und wem seine Daten ach so wichtig sind, der speichert sie nicht online.

Sorry, aber das ist naiv.

Denkt dran:

Es gibt immer, IMMER, einen Weg.

„Es gibt immer, IMMER, einen Weg.“

Schon, aber mir wäre es lieber, der Weg würde in eine Sackgasse führen.