Die durchschnittliche iPhone-Verschlüsselung lässt sich in 20 Minuten brechen

Einer der Gründe, warum sich das iPhone im Fall eines Verlustes binnen weniger Minuten fernlöschen lässt, ist die von Apple eingesetzte Software-Verschlüsselung. Habt ihr auf eurem iPhone einen Passcode-Schutz gesetzt, müssen die möglicherweise vorhandenen 32GB an Informationen nicht erst mit Nullen überschrieben werden – das iPhone „vergisst“ einfach den eingesetzten Schlüssel und lässt auf dem Gerät nur noch Datenbrei zurück.

Ein an sich schlaues System, das durch die eingesetzte 256-bit AES-Verschlüsselung bislang auch bei Crypo-Experten als durchaus sicher angesehen wurden. Bislang; und abgesehen von den erfolgreichen Ubuntu– und Fraunhofer-Angriffen.

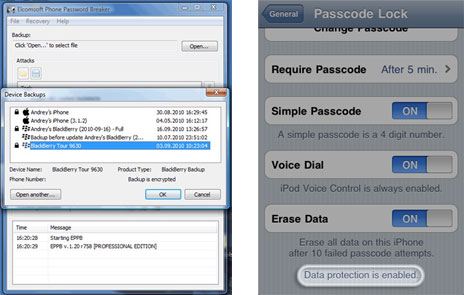

Die russischen Security-Spezialisten von Elcomsoft, ein Unternehmen das seit Monaten Werkzeuge zum Brechen der iOS-Verschlüsselung entwickelt (wir berichteten), weisen in diesem Eintrag ihres Crackpassword-Blogs noch mal auf die Unsitte vieler iPhone-Nutzer hin, eine nur vierstellige Zahlenkombination zum Schutz des iOS-Gerätes einzusetzen. Die vierstelligen Passwörter ermöglichen nur gut 10.000 unterschiedliche Kombinationen, ein so verschlüsseltes iPhone, so der Elcomsoft-Entwickler Vladimir Katalov, widersteht den Bruteforce-Angriffen im Schnitt nur 20 Minuten, in 40 Minuten könnte ein Angreifer alle nur möglichen Kombinationen durchprobieren.

Zwar bietet Elcomsoft seinen „Phone Password Breaker“ nur Regierungsbehörden zum Kauf an, es schadet jedoch nichts, sein iPhone mit einem alphanumerischen Schlüssel vor unerlaubtem Zugriff zu schützen.

17 Minuten ;-)

Nach 10 fehlgeschlagenen Versuchen ist bei mir nur noch Datenmüll drauf.

Wär nur scheisse, wenns ausgerechnet vor dem 10. Versuch klappt mit BruteForce^^

Nee, so geht das nicht bei Brute Force-Angriffen.

Dabei wird der Speicher vom Gerät ausgelesen und dann mit einem anderen Computer ausgewertet. Den stoppt nix.

Muahahahahahah!!! :-)

Problem ist nur, dass man nicht 20 oder 40 Minuten das Passwort knacken kann… Da steht die Sperre dazwischen…

Soweit verstanden. Komplexe PW sind immer besser. Aber was ist mit der „nach 10 falschen Versuchen löschen“ Funktion. Diese sollte doch das bruteforcing abblocken? Oder habe ich da etwas übersehen?

Was hier vergessen wurde: Die Leute von Elcomsoft können mithilfe der UDID, des Passcodes (erraten/Bruteforce) und ich meine noch irgend einer Device-Info den Schlüssel für die iPhone Backups berechnen. Wenn das erst mal geschafft ist kennt man den Passcode ja und kann auch direkt auf das iPhone zugreifen.

Ich hab das so verstanden das das iPhone dann nur den Schlüssel vergisst mit welchem die Daten verschlüsselt sind.

An die verschlüsselten Daten wird man denke ich aber noch drankommen und kann dann aufm Rechner weiter mit bruteforce versuchen die Daten zu entschlüsseln.

Ich hab soweit keine wichtigen Daten aufm iPhone drauf. SMS usw sind bei mit recht uninteressant. Alles was wichtig ist liegt auf meinem Server mit einer 256bit aes swordfish Verschlüsselung und einem 20stelligem Passwort. Da dürfen sich Bruteforcer gerne dran versuchen ^^

Also auch ein Nutzer von truecrypt XD

Richtig :)

Gib mal ip xD

127.0.0.1

;-))

Wen interessieren die Daten verlorenen Handys? Und wer hat solch brisante Daten auf seinem iPhone, das es jemanden interessiert?!?

Nunja, mit Zugriff auf deine eMail-Konten hat man via Passwort-Zurücksetzen-Funktion der einzelnen Webseiten Zugriff auf sämtliche deiner Daten, Webseiten inklusive eBay, Amazon, PayPal, Online-Banking.

Sicherlich nicht alles gleich leicht zu erreichen, wohl fühlen würde ich mich trotzdem nicht, wenn jemand Zugriff auf meine eMail-Adressen hat ;)

Wenn mein iPhone lang weg wäre, dann würde ich gleich mal alles wichtige ändern..

Wenn einmal ein Backup von einem iPhone auf einem Rechner erstellt wurde,dann kann man unendlich oft probieren. Die 10 mal wären ja nur wenn es direkt am iPhone probiert wird.

Wo denn sonst als auf dem iPhone?

Ist es nicht so das man das Backup zb vom 3GS auf dem 4er aufspielen Jänner und so seine SMS Emails usw wieder hat? Ist ein bisschen lang her bei mir aber ich glaube ich musste auf dem 4er Emails usw nicht erneut einstellen

Nicht so gut xD aber man kann auf dem iPod und iPhone bei den passworteinstellungen auch den einfachen Code ausschalten und die normale ländertastatur einstellen dann kann man auch so ein Code benutzen z.b. €:925jdic XD wenn man sich’s merken kann :) hoffe ich konnte helfen

Max 2 Versuche! – Und weg isses :-))

Muss halt aufpassen was ich eingebe!

Und wenn ich in Gegenden bin wo ich’s schützen muss wegen erhöhter Diebstahlgefahr, dann mit 16 stelligen aphanummerischen Code!

Max 2 Versuche! – Und weg isses :-))

Muss halt aufpassen was ich eingebe!

Und wenn ich in Gegenden bin wo ich’s schützen muss wegen erhöhter Diebstahlgefahr, dann mit 16 stelligen aphanummerischen Code!

Nicht gut 10.000 sondern genau 10.000 :D

(0001-9999 und 0000)

und was ist mit 0010-0990 ?

ach, vergiss es, denkfehler XD

Ist schon richtig. 0990 ist wie 990 zwischen 0-9999 nur mit 0 vorweg.

adroidlock xt bei jailbreak scheint da eindeutig besser zu sein

Das ist doch praktisch das gleiche. Du hast 9 Punkte und die müssen miteinander verbunden werden. Das ist genauso wie wenn du neun zahlen miteinander verbindest.

Stimmt Schon aber ist dabei nicht die Anzahl der verbundenen punkten variabel? -> mehr möglichkeiten

@horst: klar isses variabel, aber halt nur 10’000x

kannst ja aufm iphone in gedanken auch linien ziehen das erklärts dir vllt

der androidlock ist sowas von leicht zu knacken! einfach den fettfilm auf dem display anschauen, dann weiß man ja schon wie man die punkte nachfahren muss.

Vorallem wenn du dick jailbreaker bist kommst du auch Über en re Spring über en Android lock Crash via sb settings rein zumindest ginge bei mir .

Android lock funktioniert nicht, wenn du im Safe Mode bist, weil im Safe Mode alle Mods deaktiviert sind. Auch Android Lock (-;. Und Safe Mode geht auch ohne SBsettings… (aber wer hat das schon nicht?)

Es ist also noch einfacher zu knacken.

Nichts ist sicher für jede Tür gibt es einen Sicherlich muss man die passenden Instrumente dafür haben.